使用NSX分布式安全功能,可以直接在vSphere VDS分布式交换机端口上开启,而不再依赖NSX VLAN分段。

主机集群准备

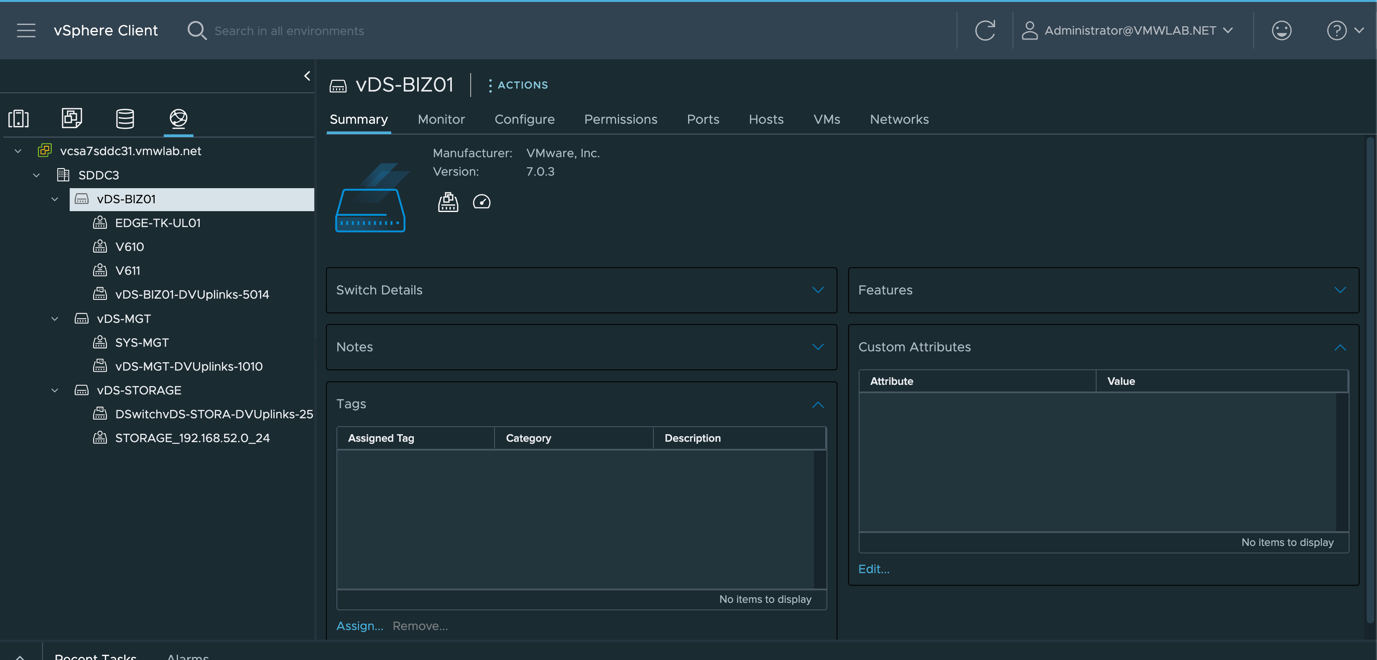

第1步:预先在vCenter中配置vDS PortGroup V610,V611,模拟两个VLAN的网段。

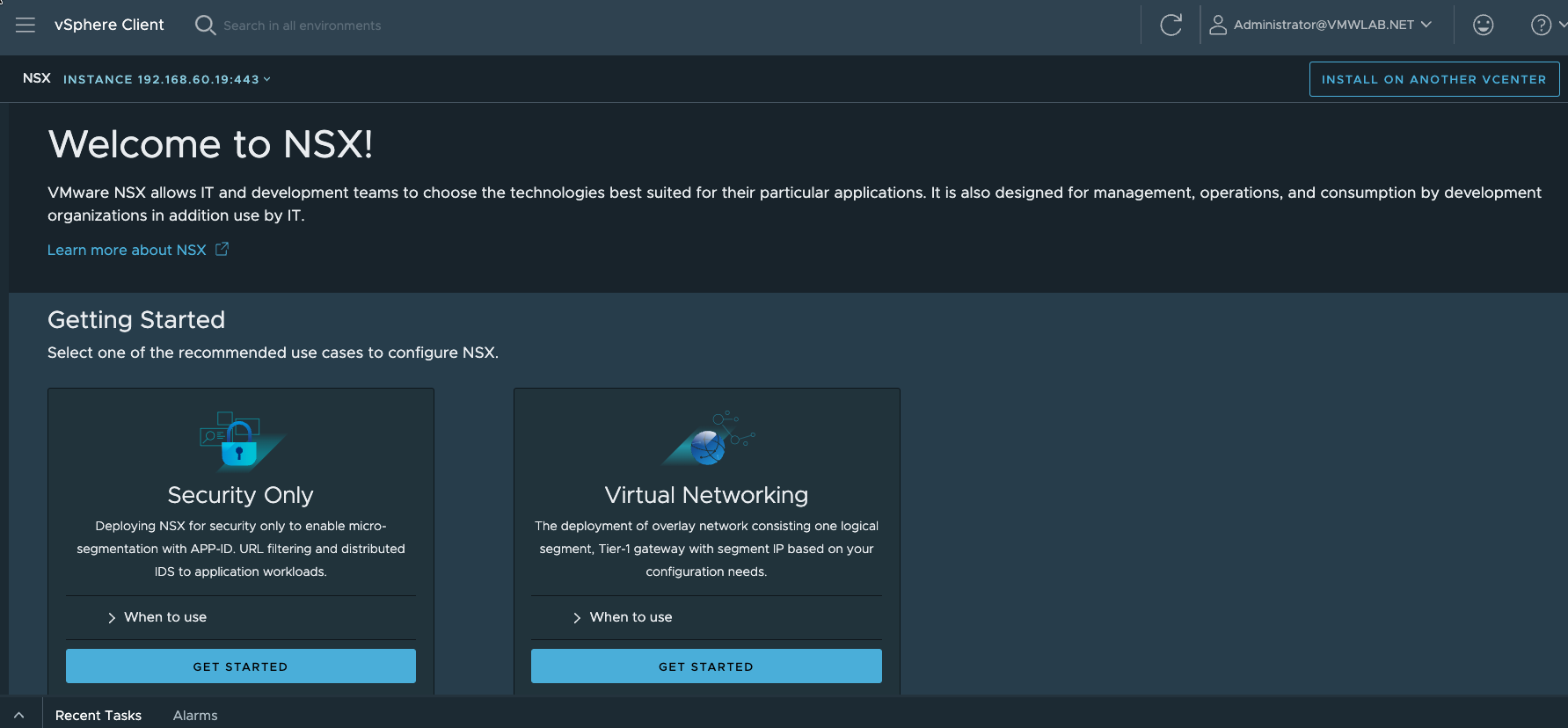

第2步:选择Security Only方式部署NSX。

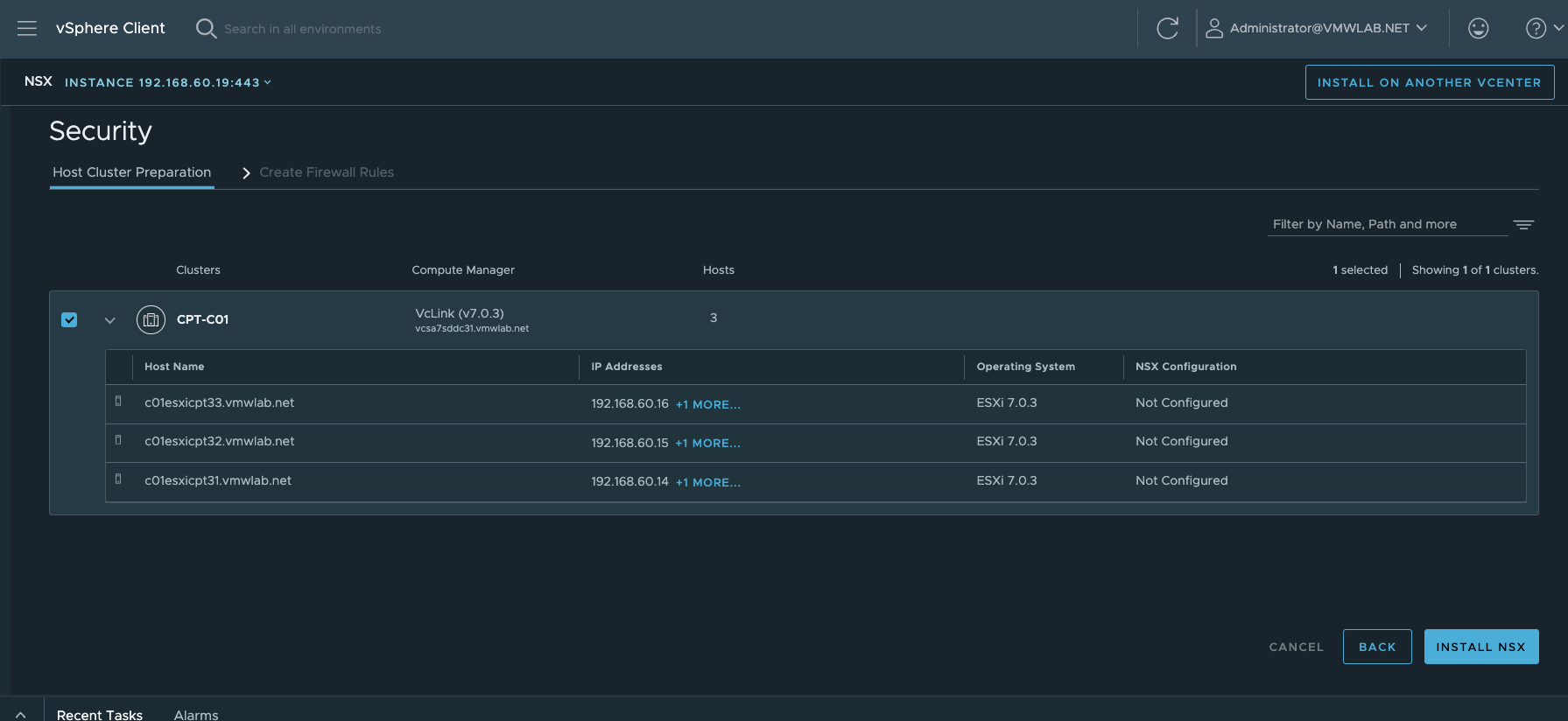

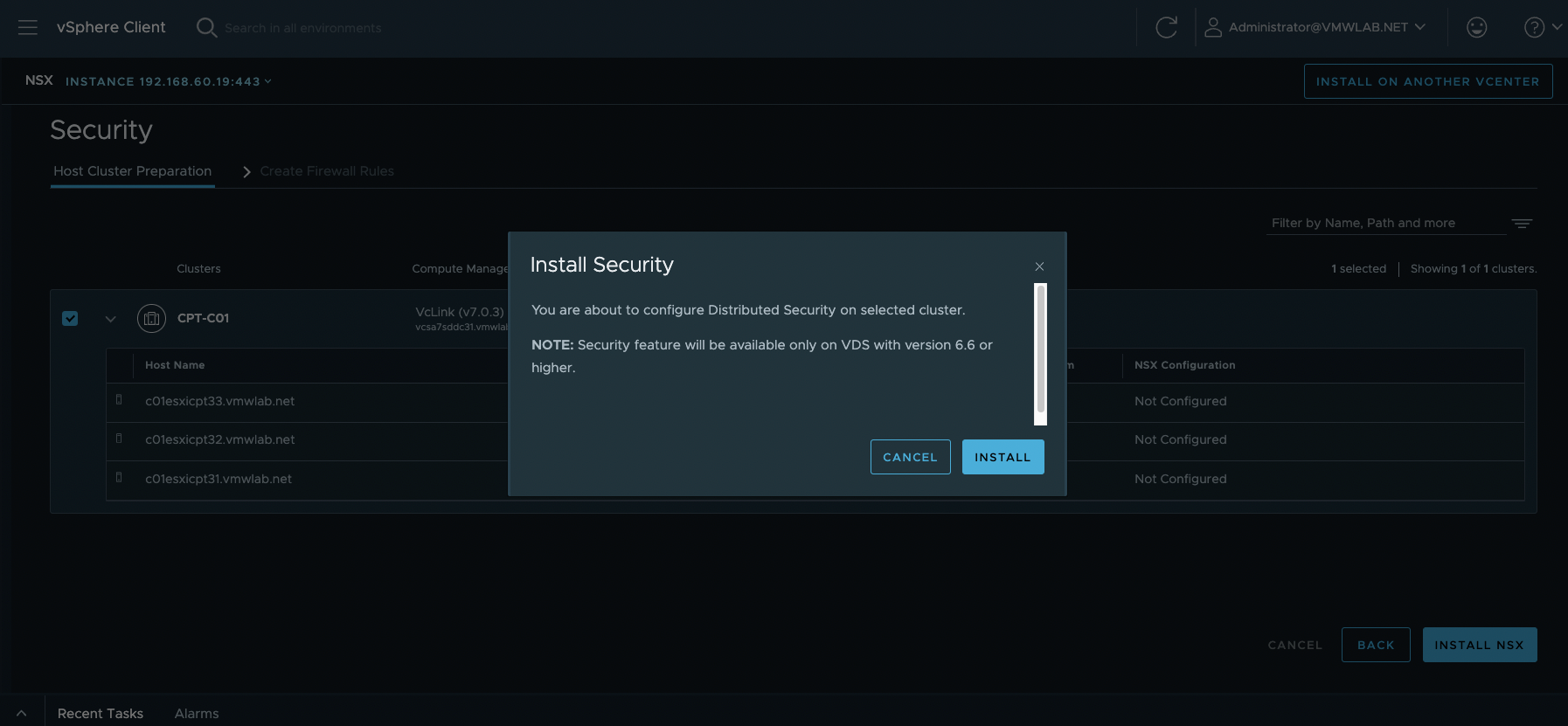

第3步:选择集群部署NSX 安全功能

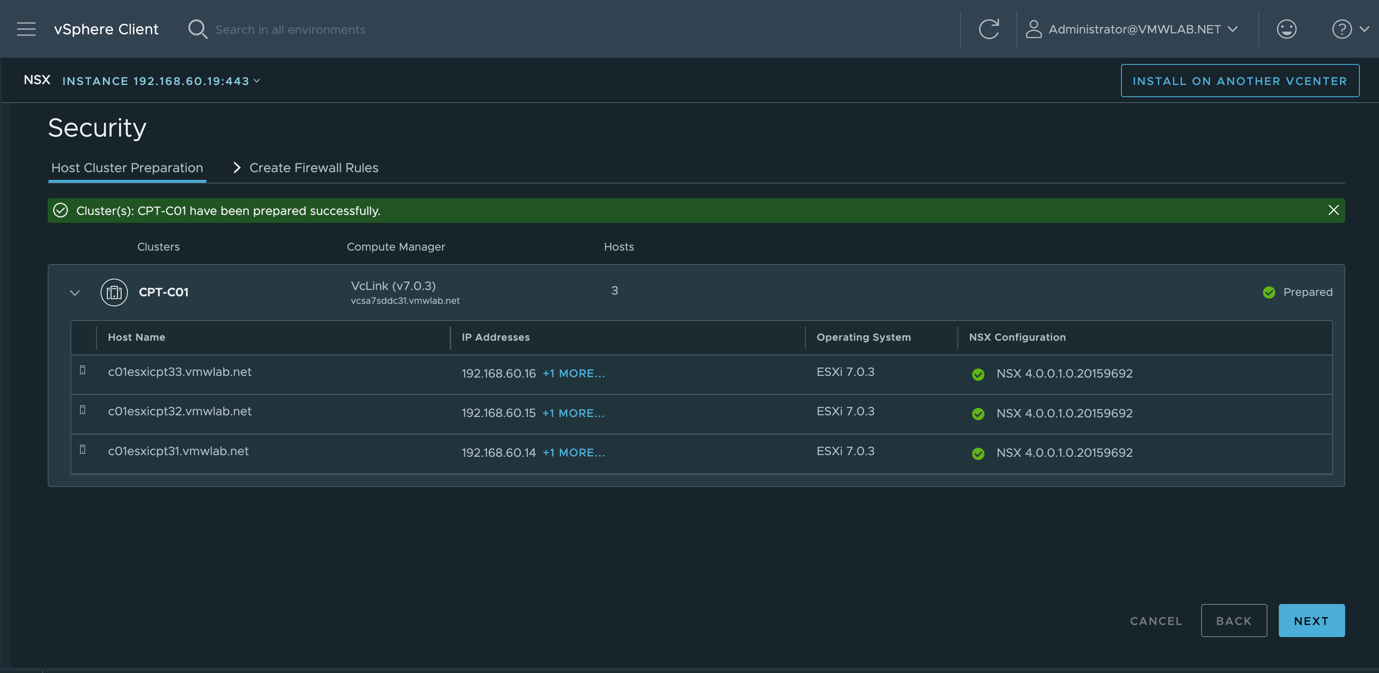

第4步: NSX安全功能部署完成

阶段性自动化成果

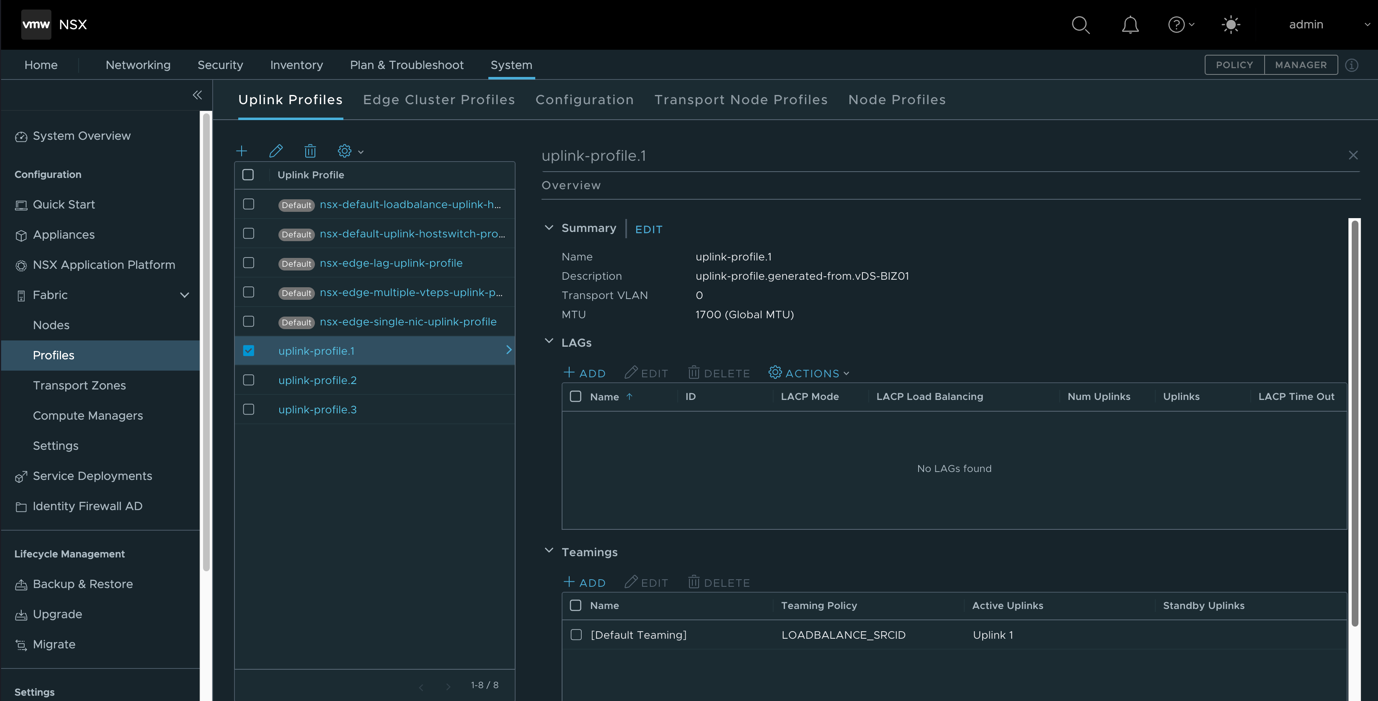

此阶段完成后,登录NSX Manager,已自动完成了如下部署:

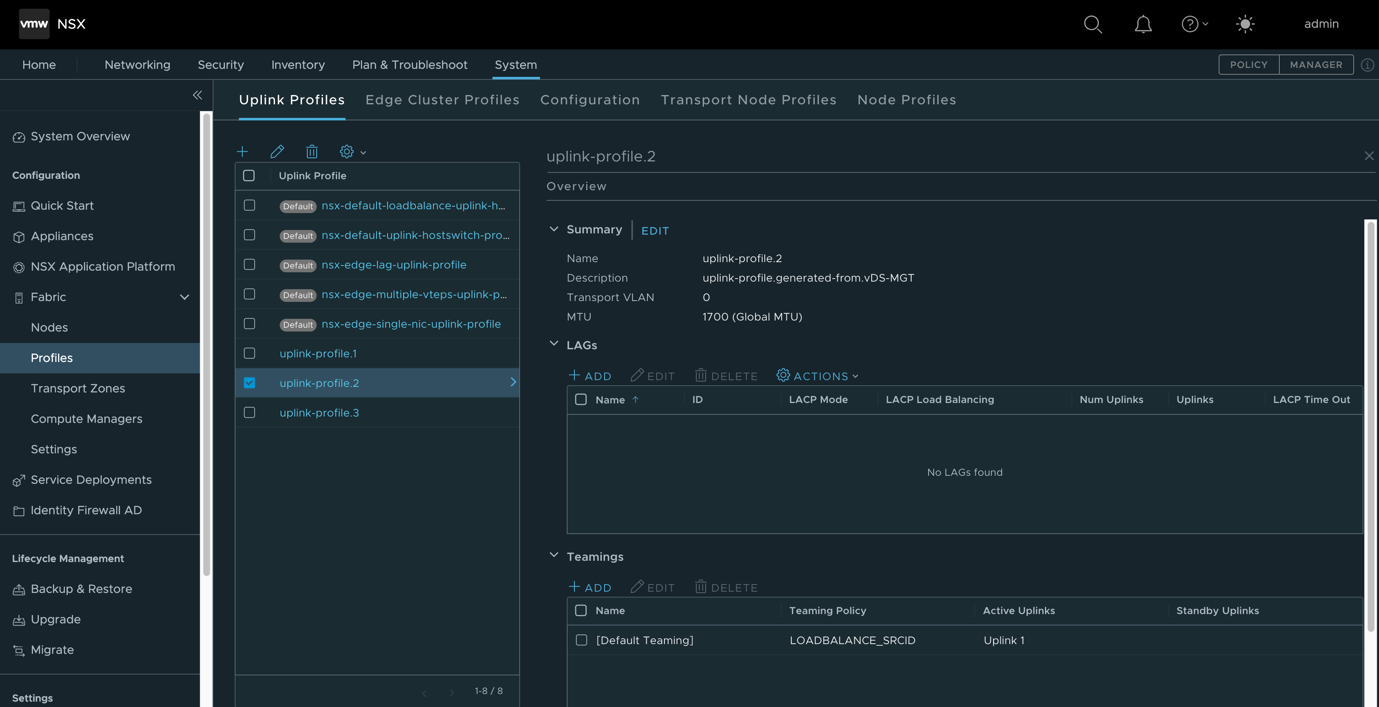

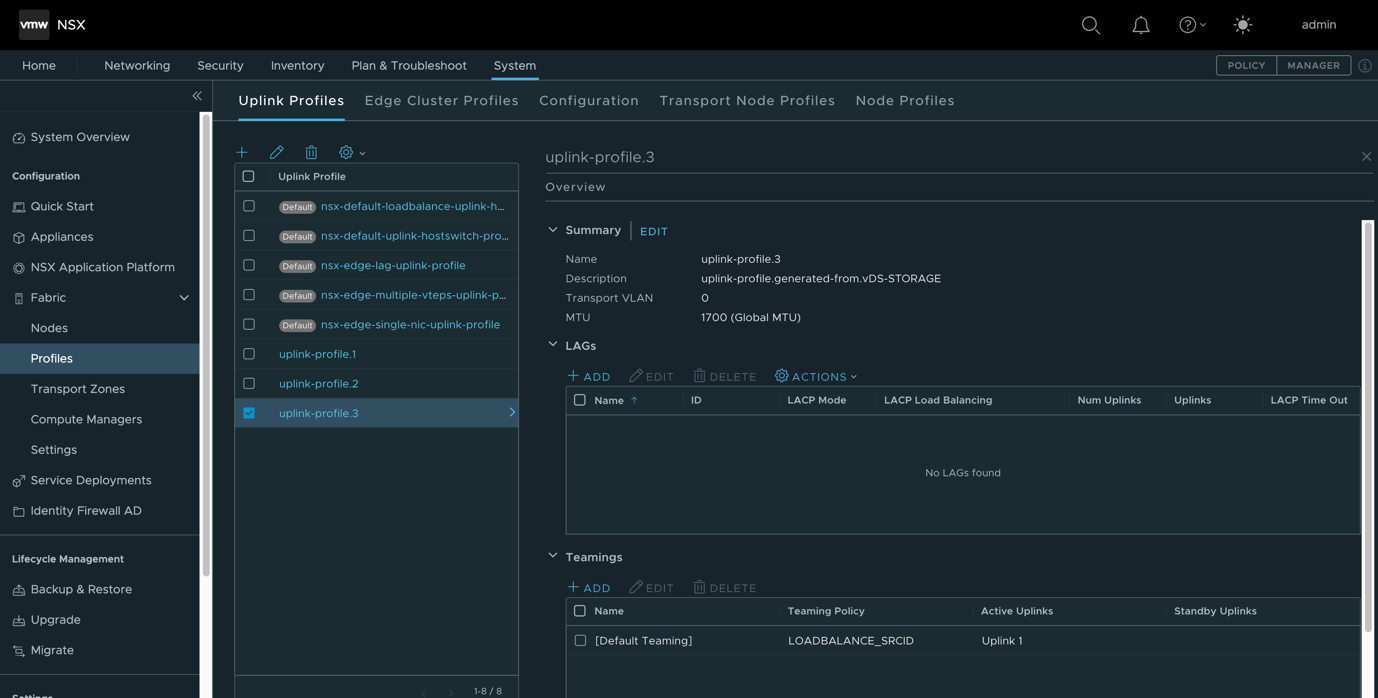

- 已自动添加了针对现有的每个vDS的Uplink Profile

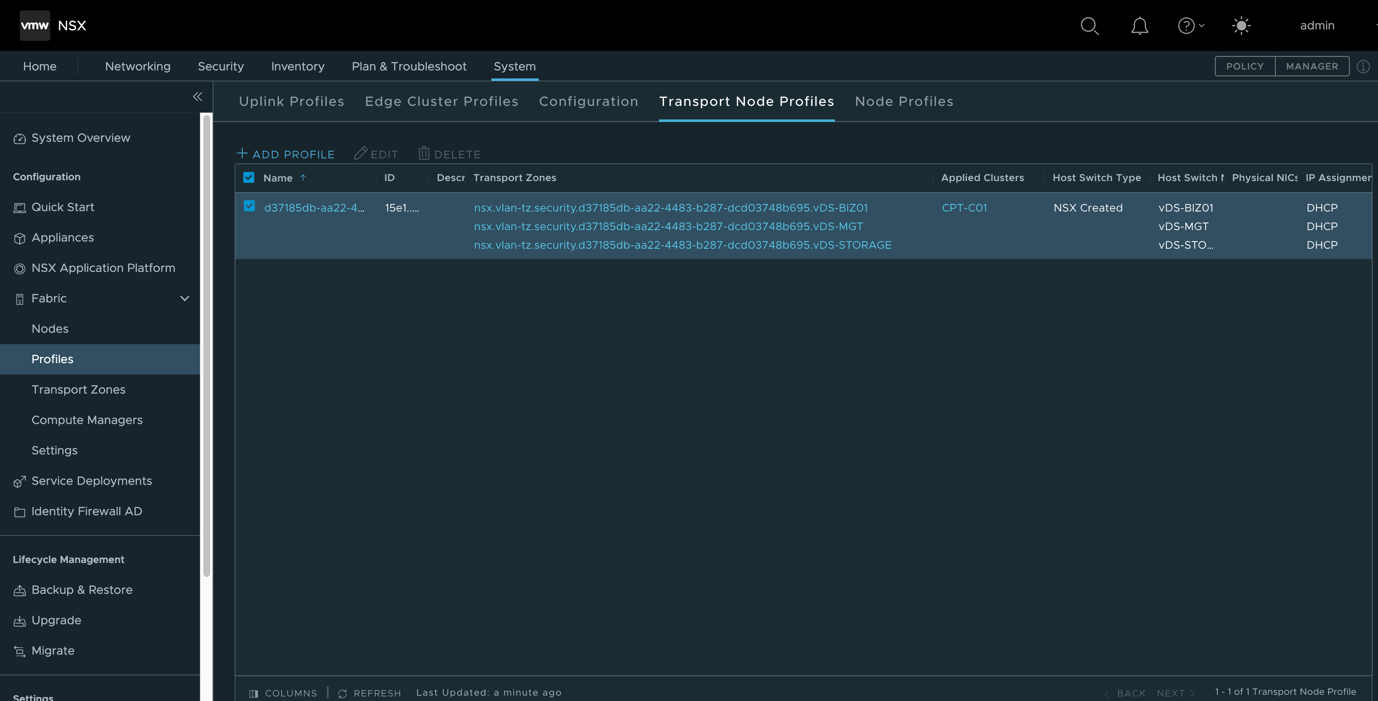

- 已自动添加了Tansport Node Profile,

| Note:注意此Profile无法进行修改编辑。 |

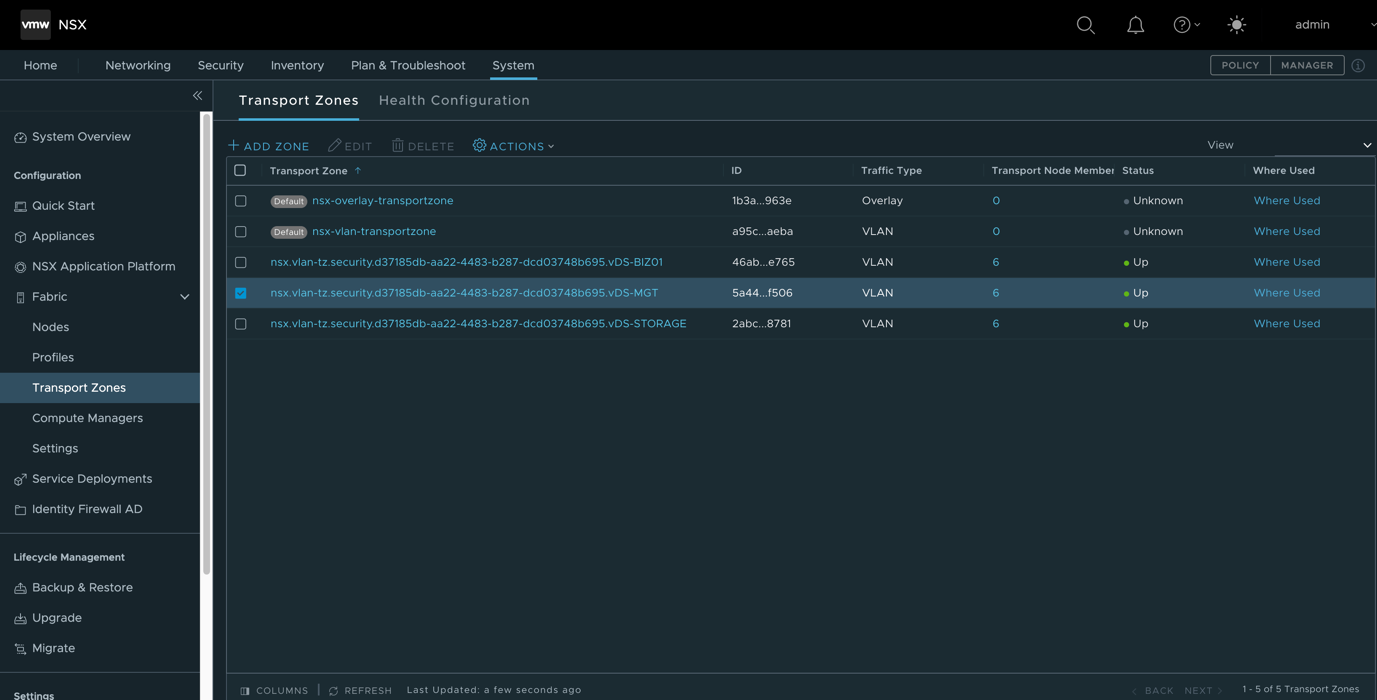

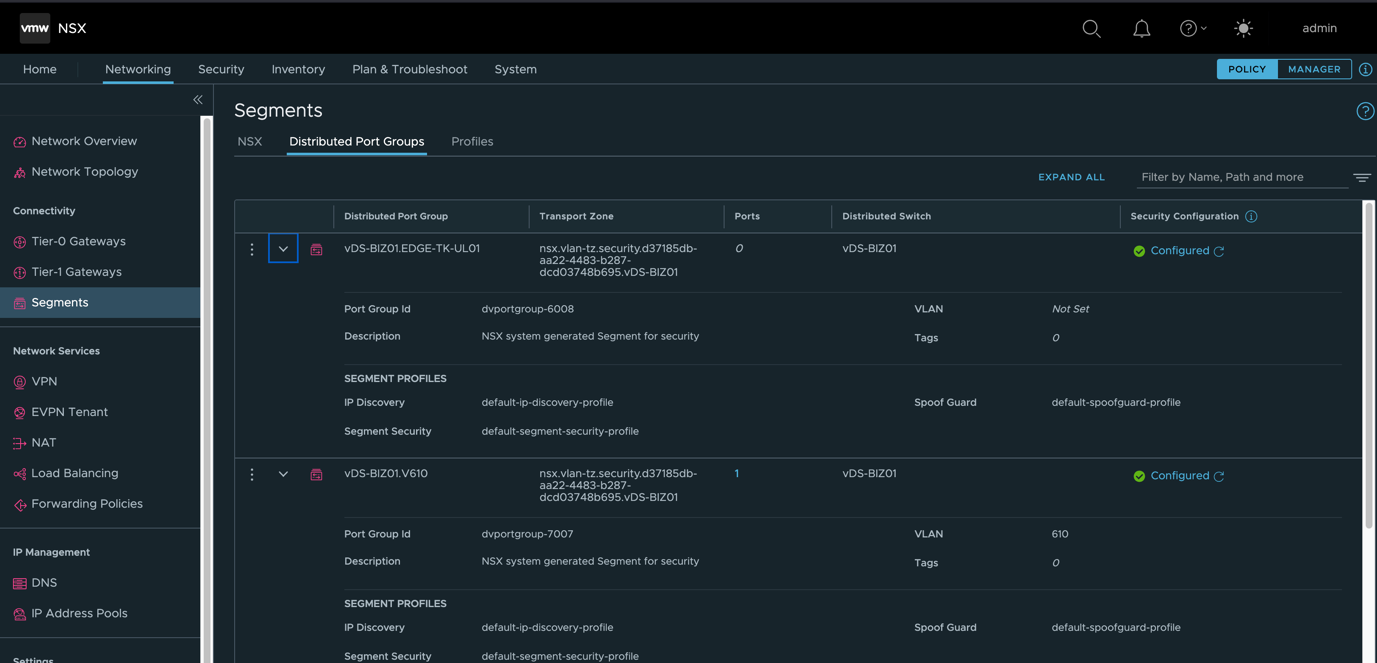

- 已自动添加了针对现有的每个vDS的VLAN Transport Zone(每个VDS一个)

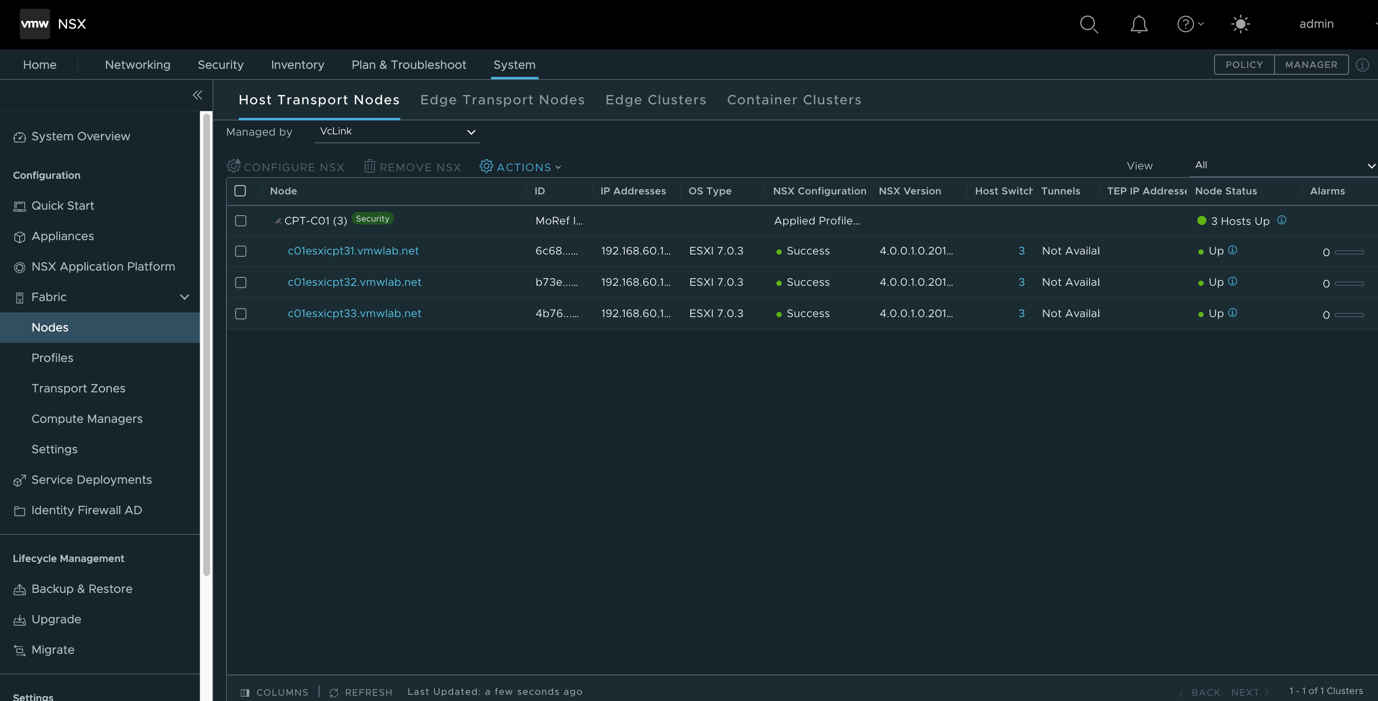

- 已自动在集群节点部署了NSX 安全功能

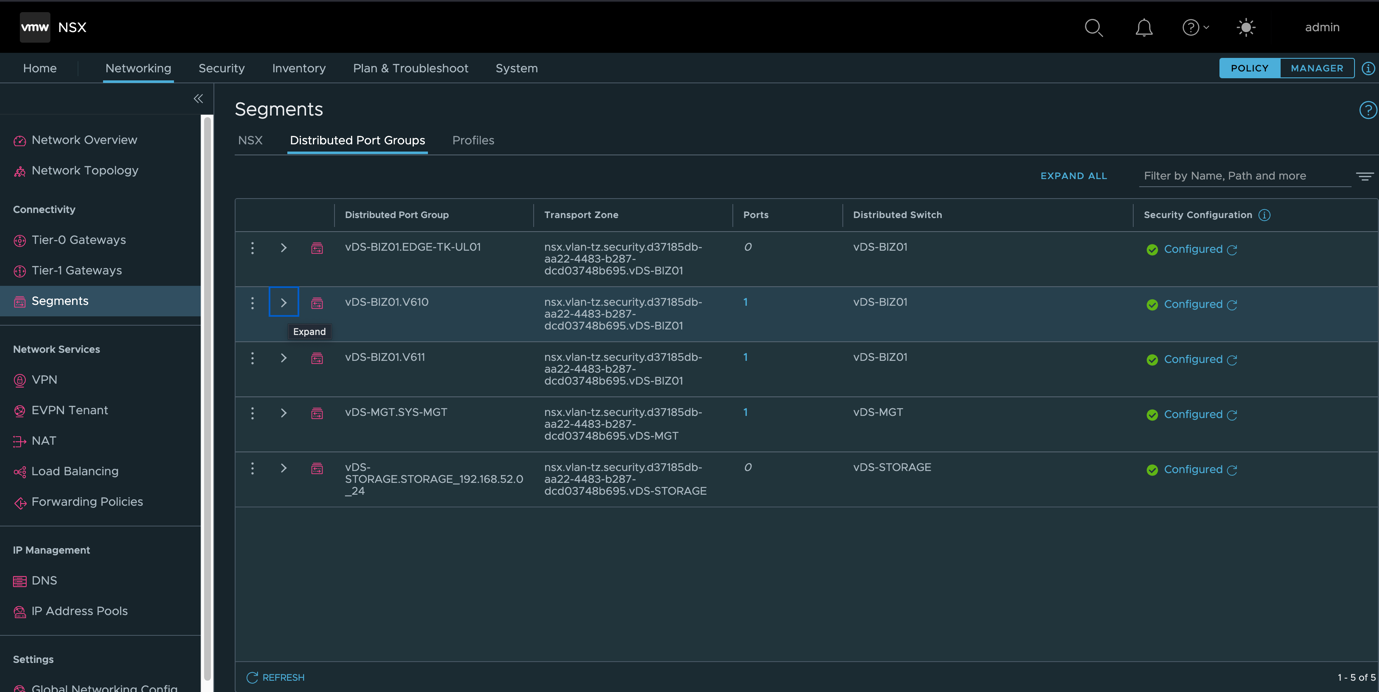

- 已自动添加了Distrbuted Port Group(会同步现有的VC上所有DPG)

创建防火墙规则(Optional)

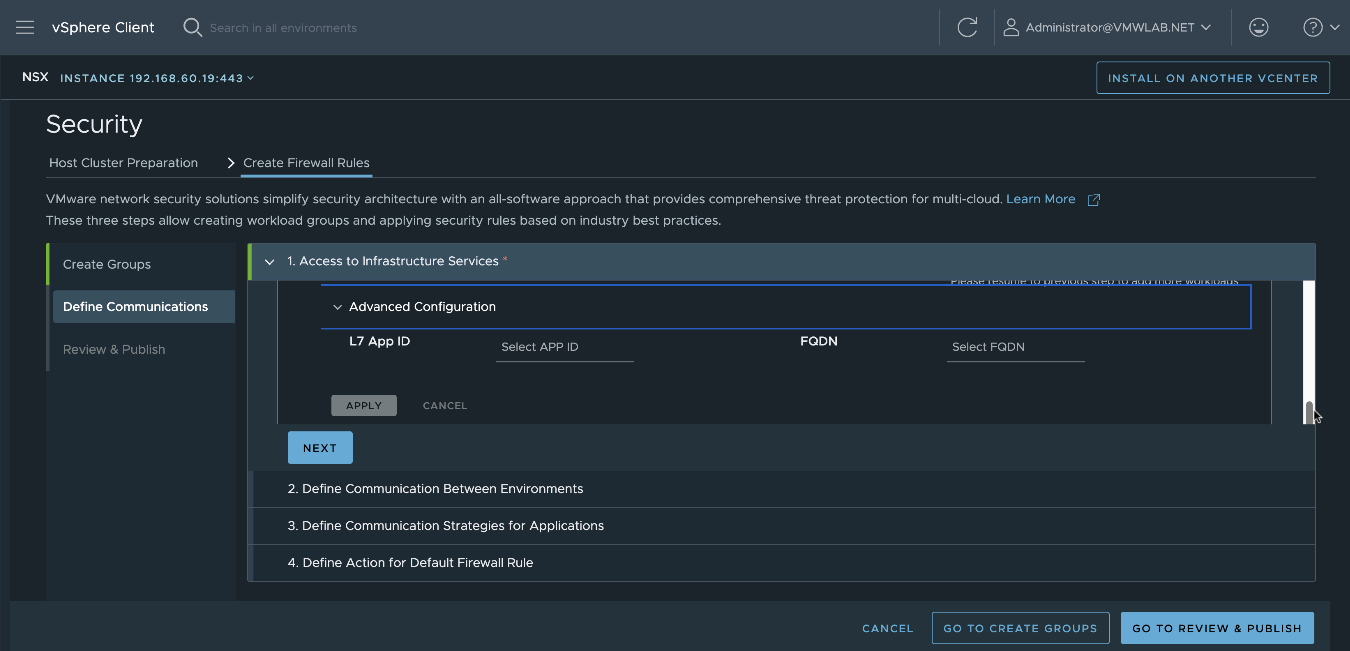

此步骤并非必选项,可通过CANCEL跳过。本小结只展示具体配置流程,其中所选安全组及组内虚拟机和规则设置,并不代表实际意义。

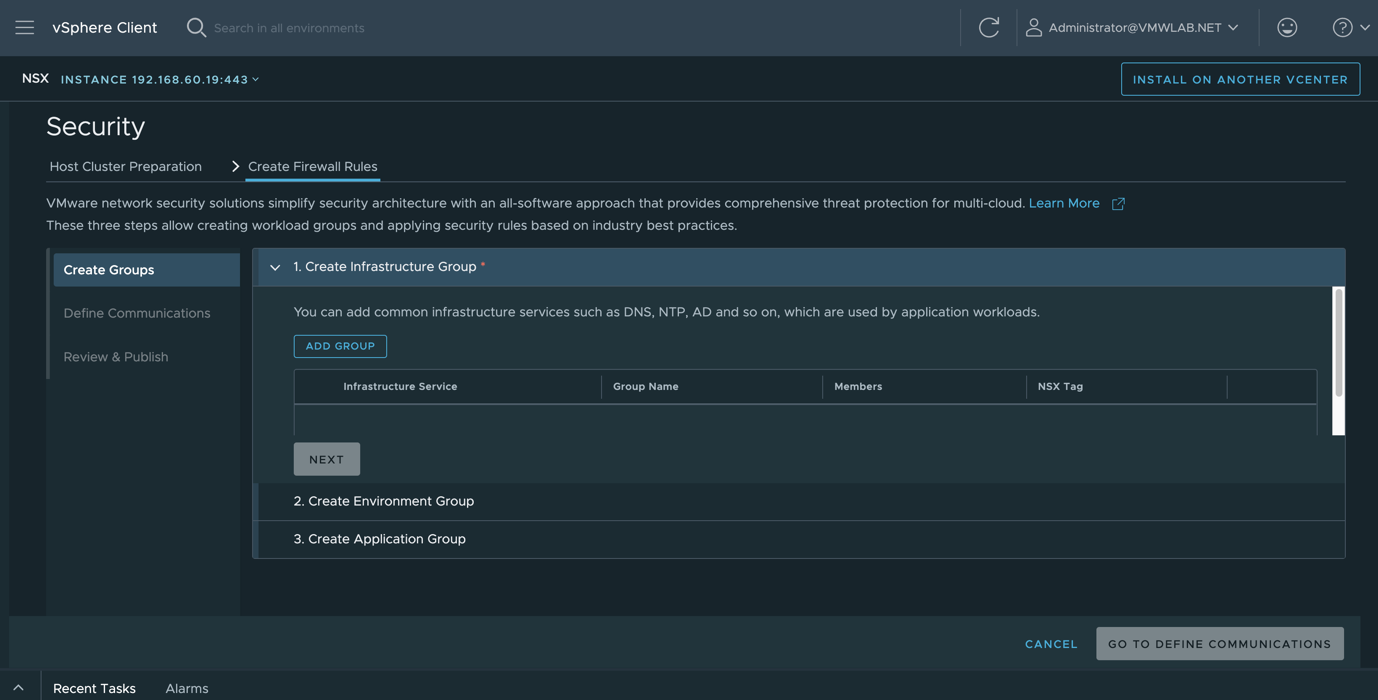

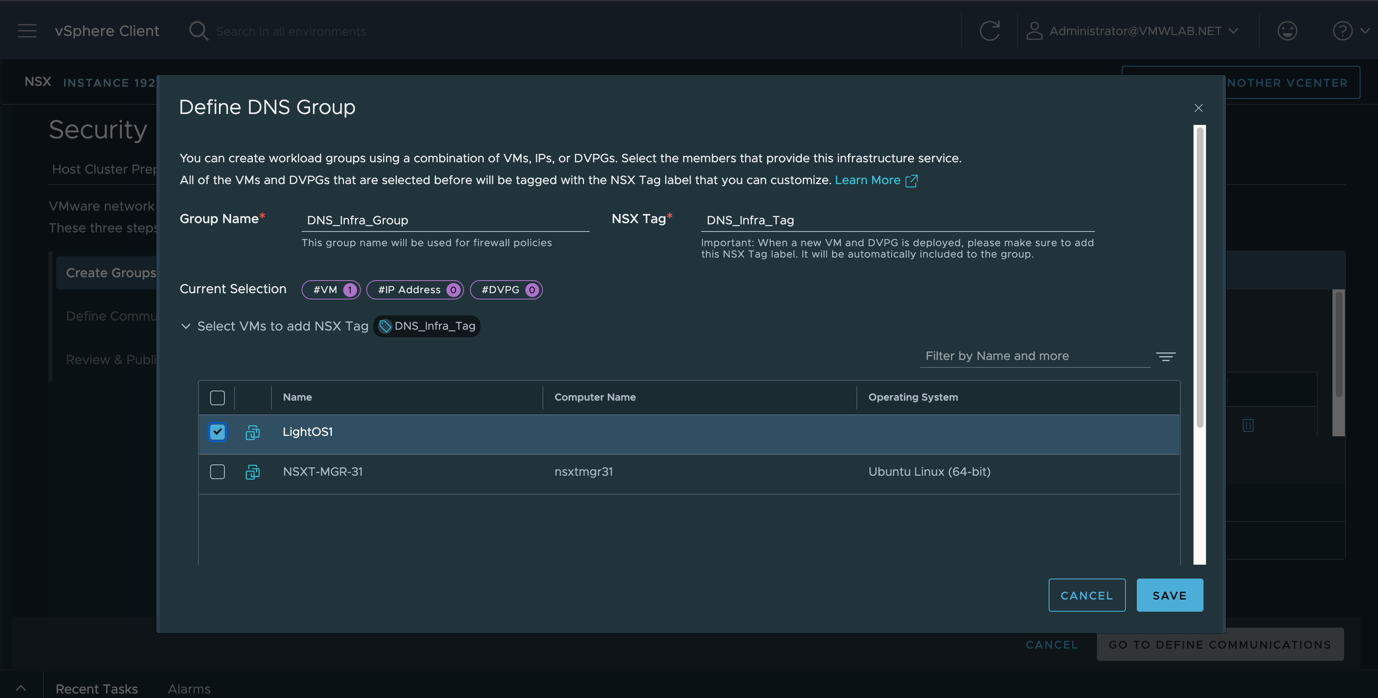

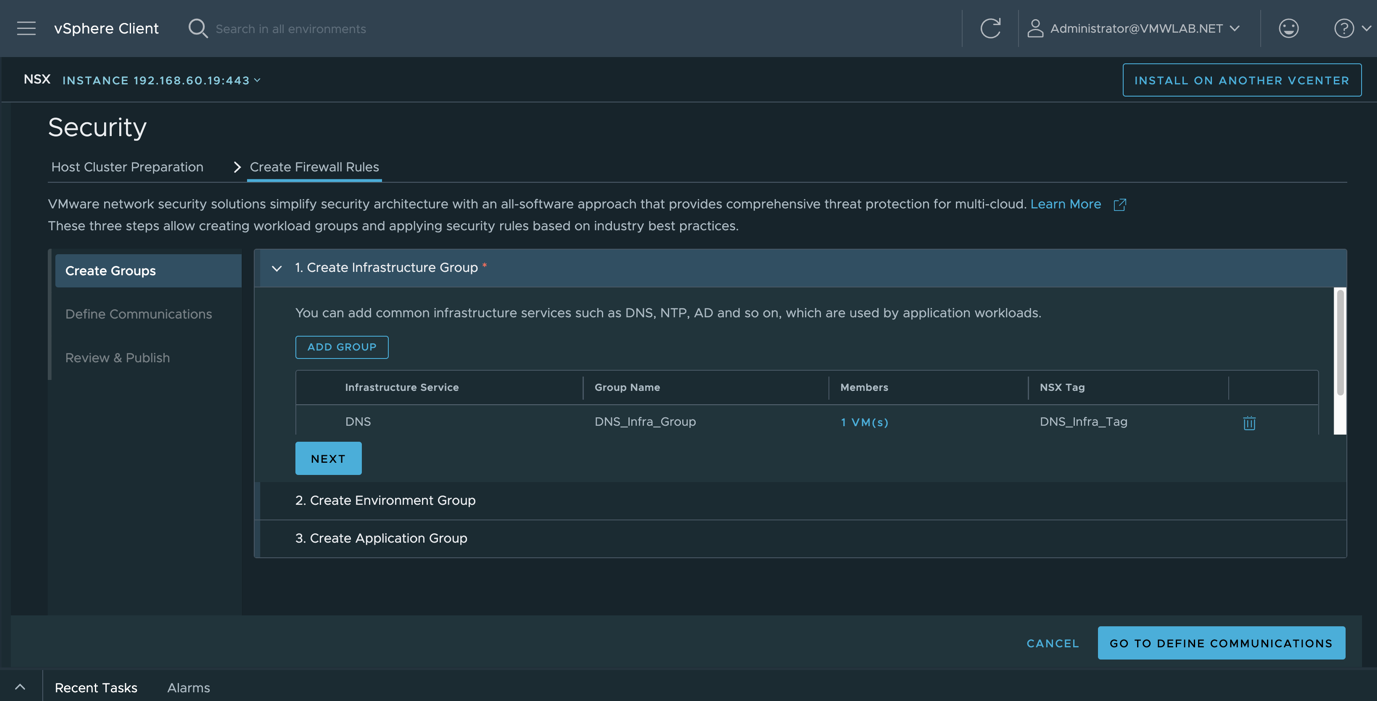

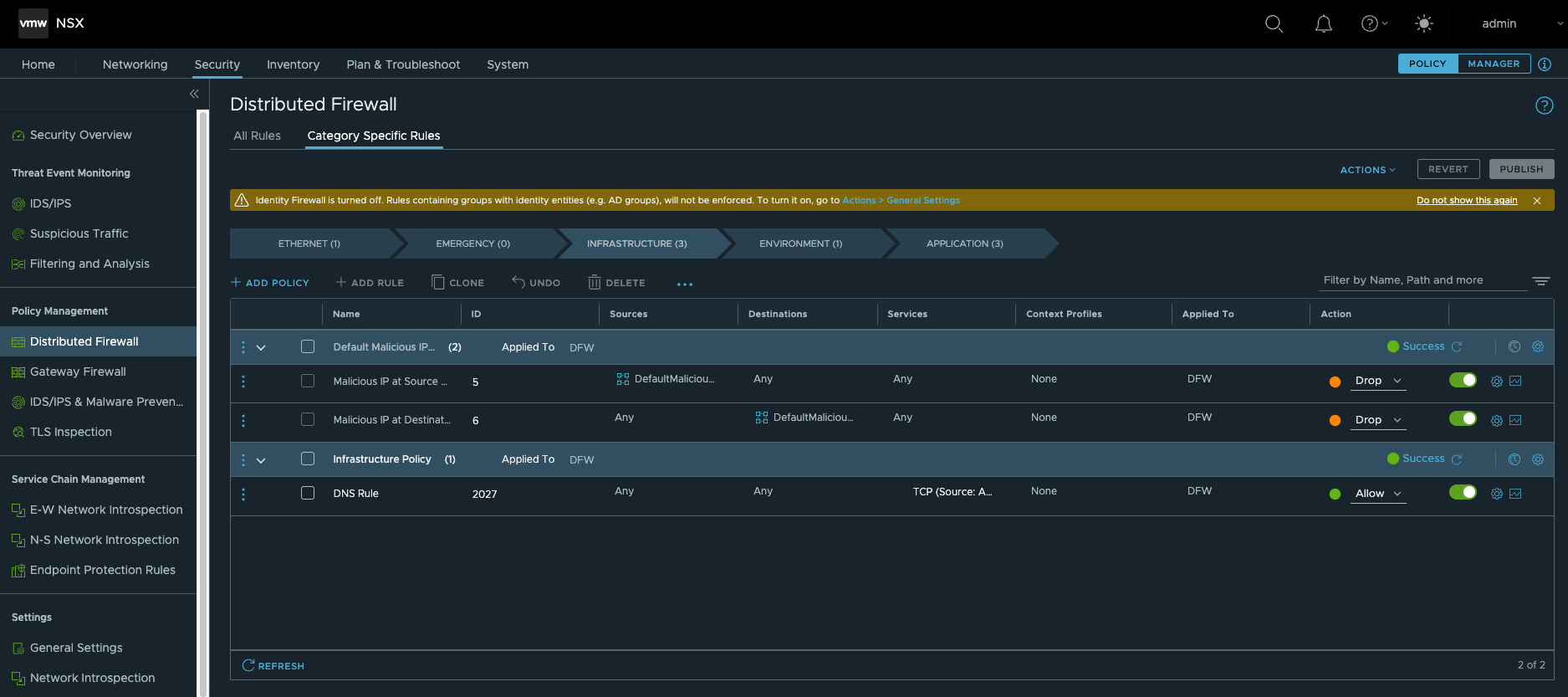

第1步:创建基础架构组,用于特定于基础架构组件的非应用程序策略。用于DNS,NTP,AD等基础设施。

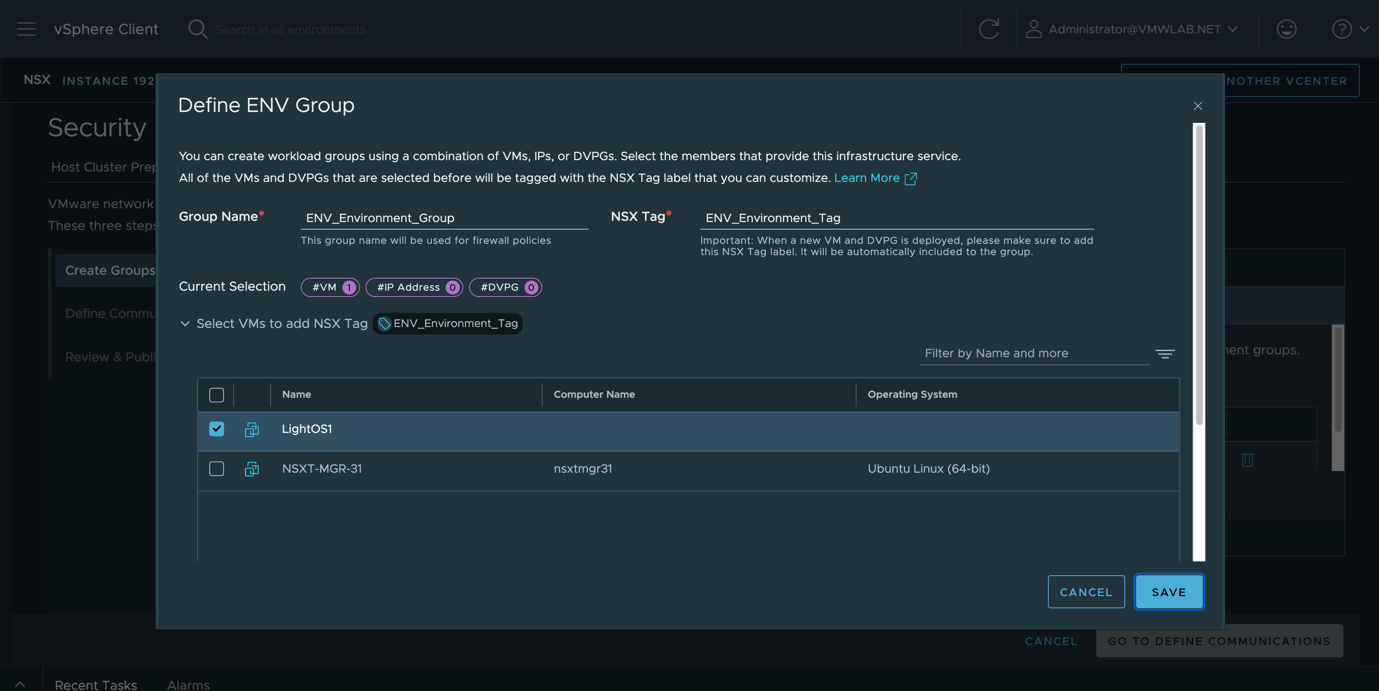

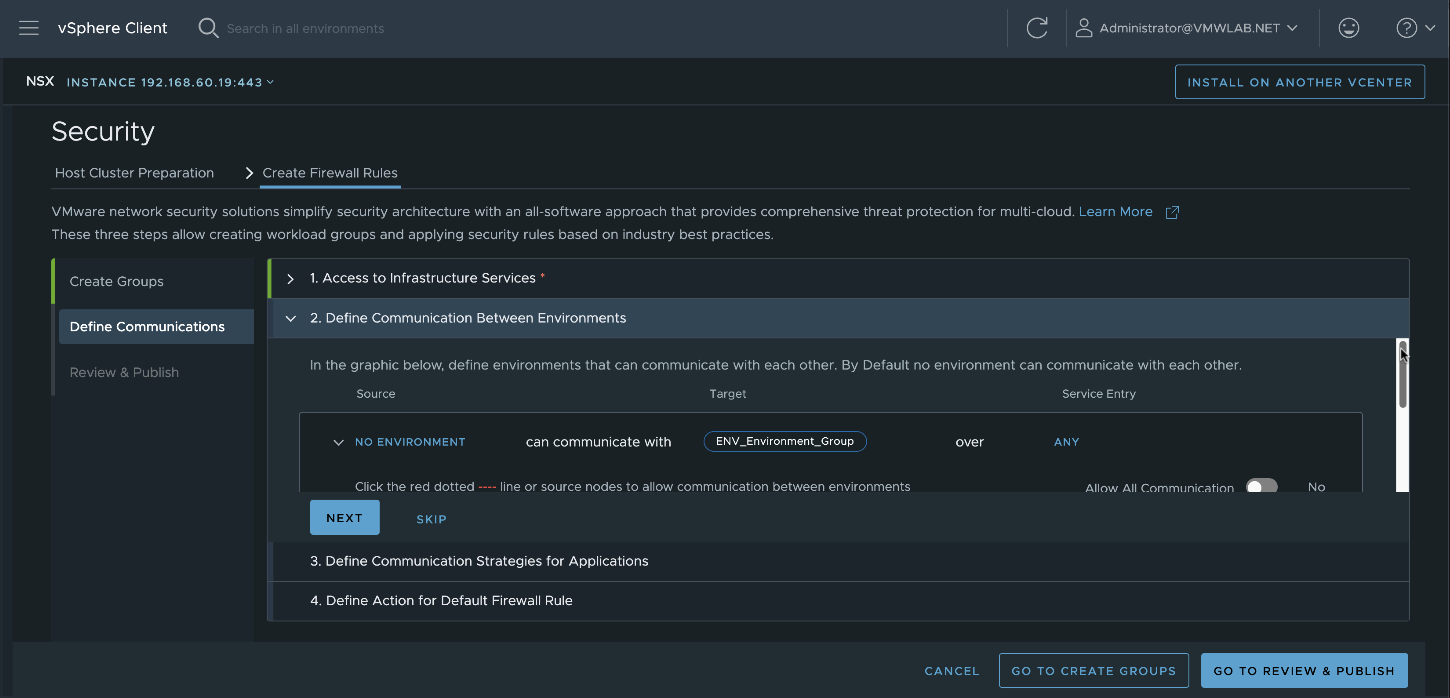

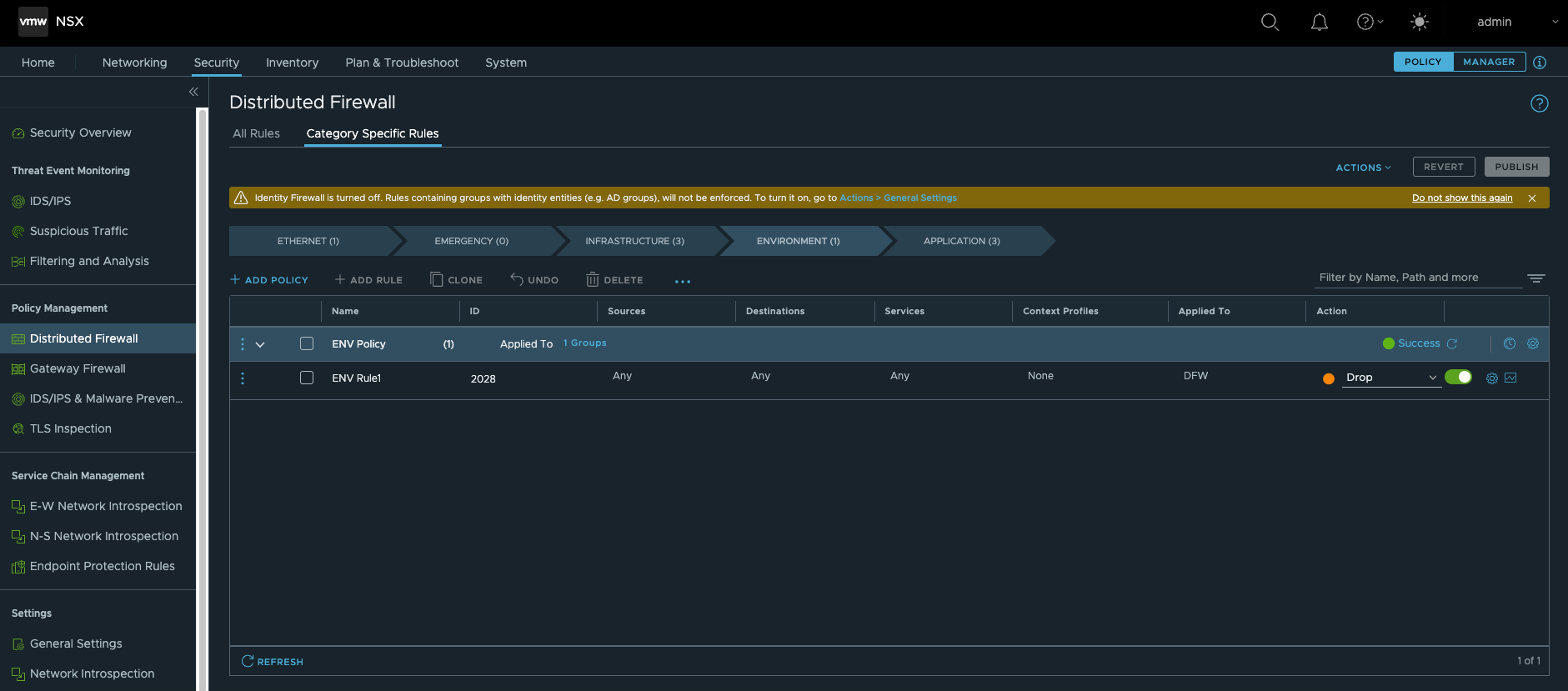

第2步:创建环境组,用于宏观分组,例如生产环境不能访问测试环境。

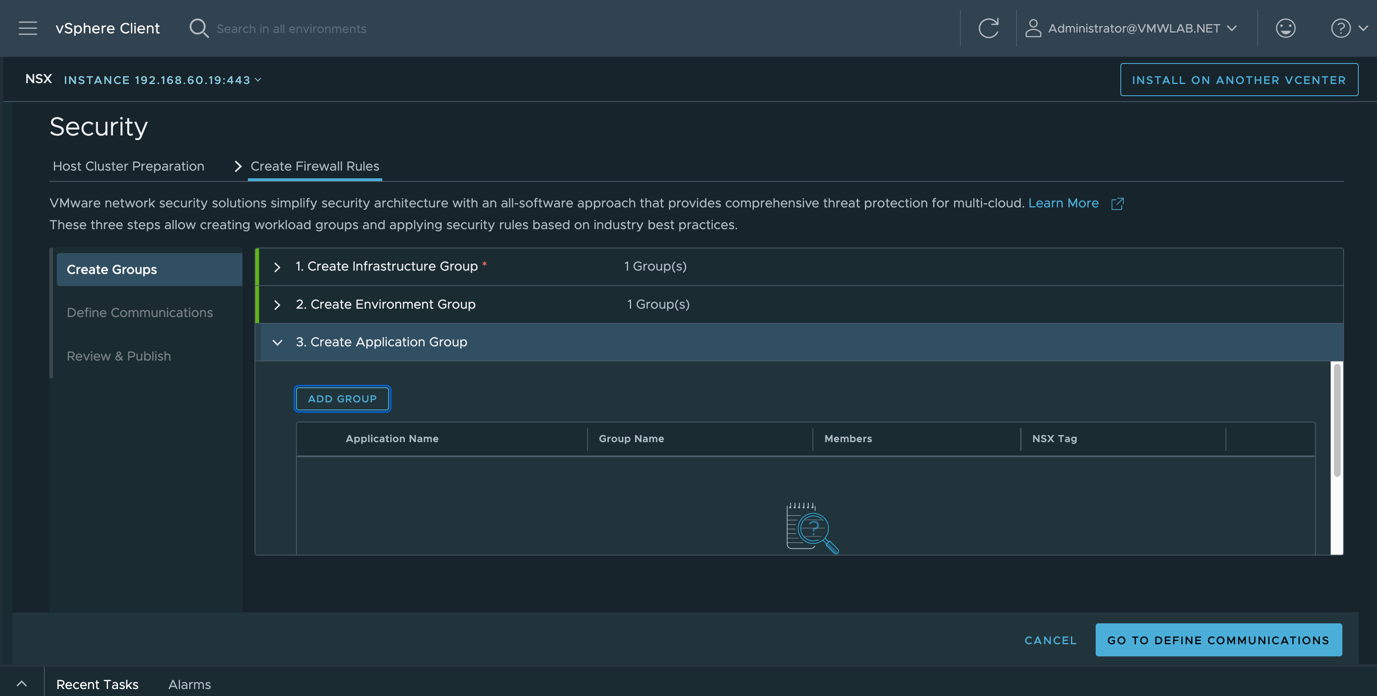

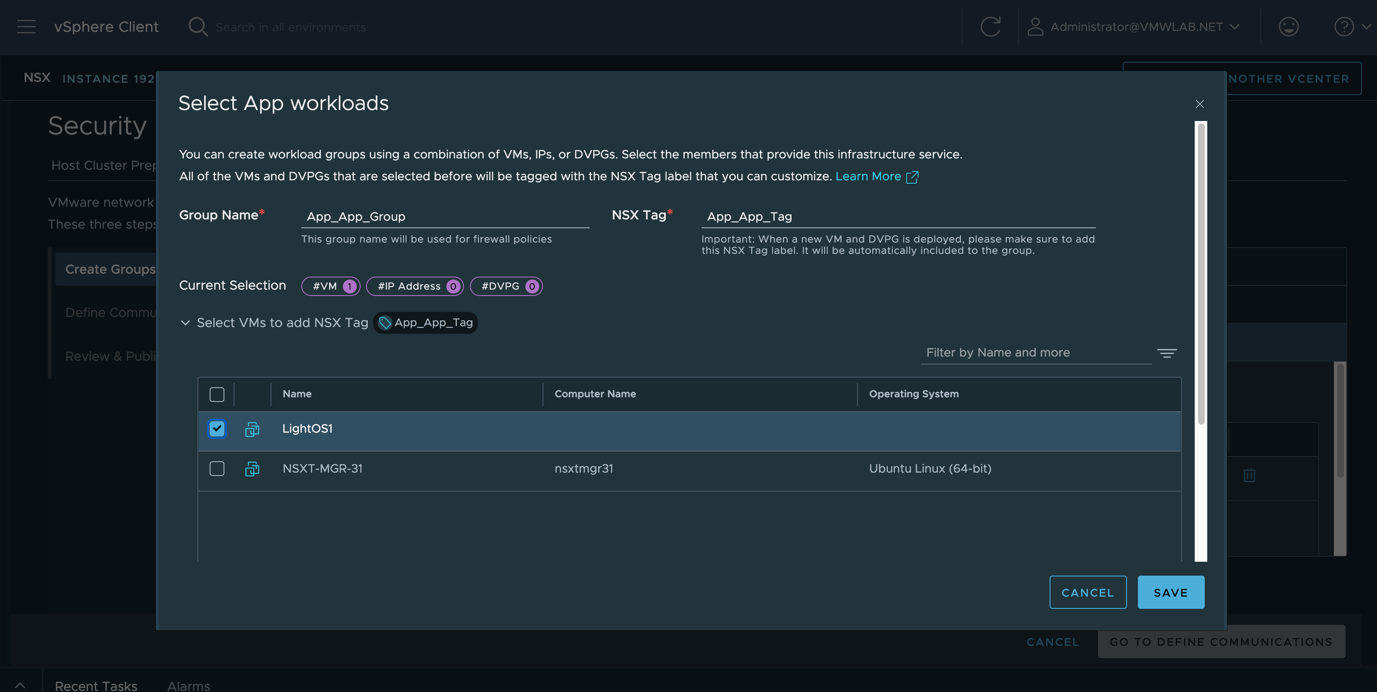

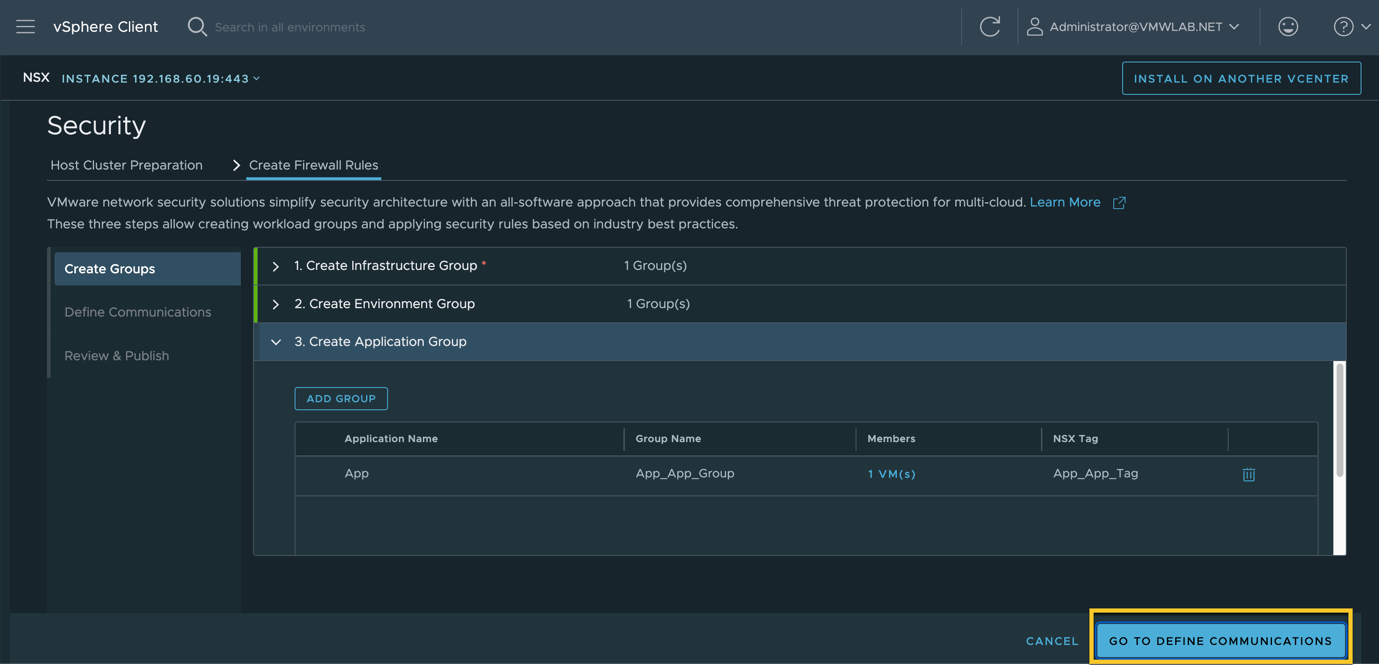

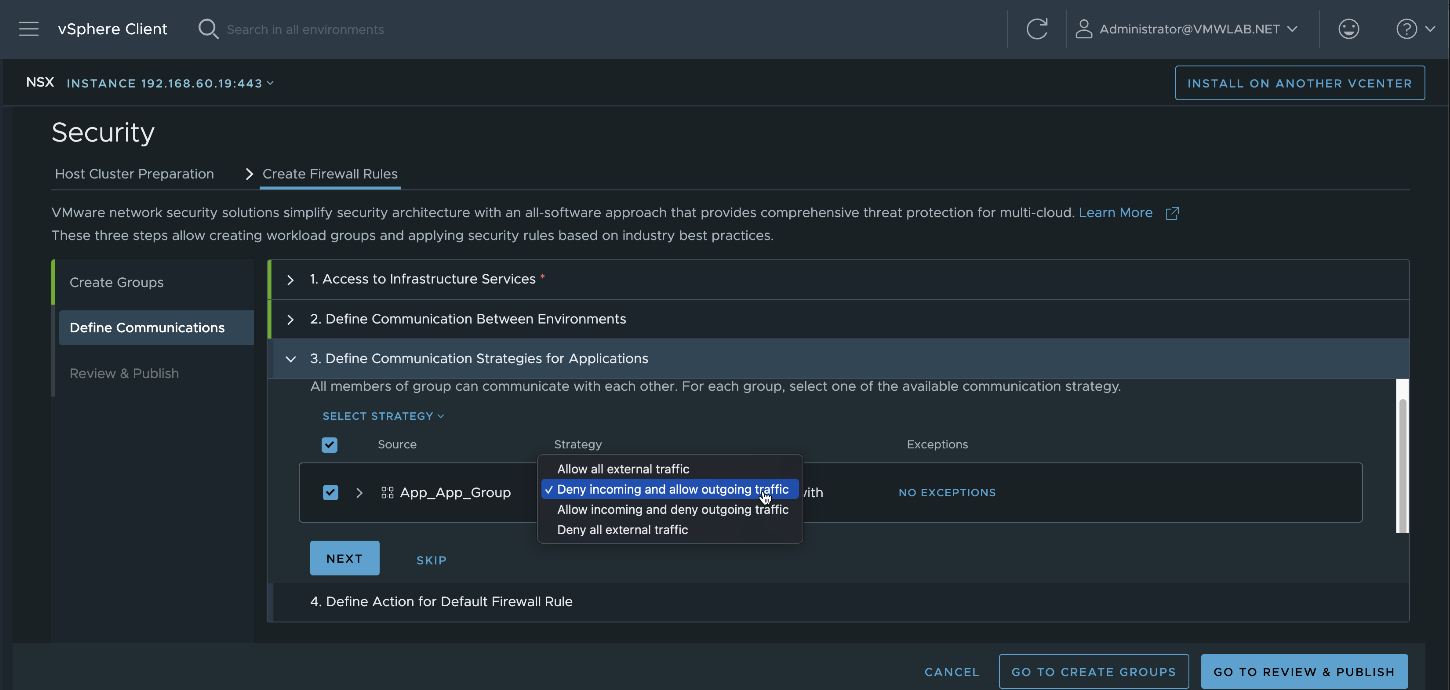

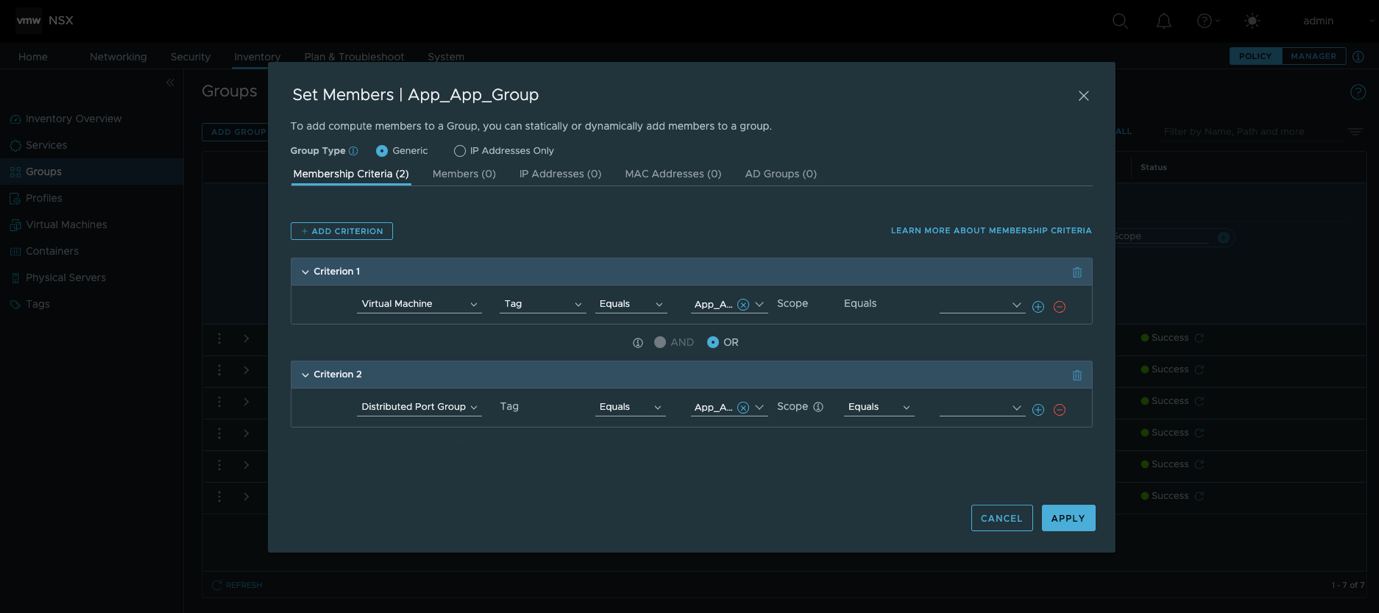

第3步:创建应用组,用于特定和细粒度应用程序策略,例如应用或应用之间的规则或微服务之间的规则。

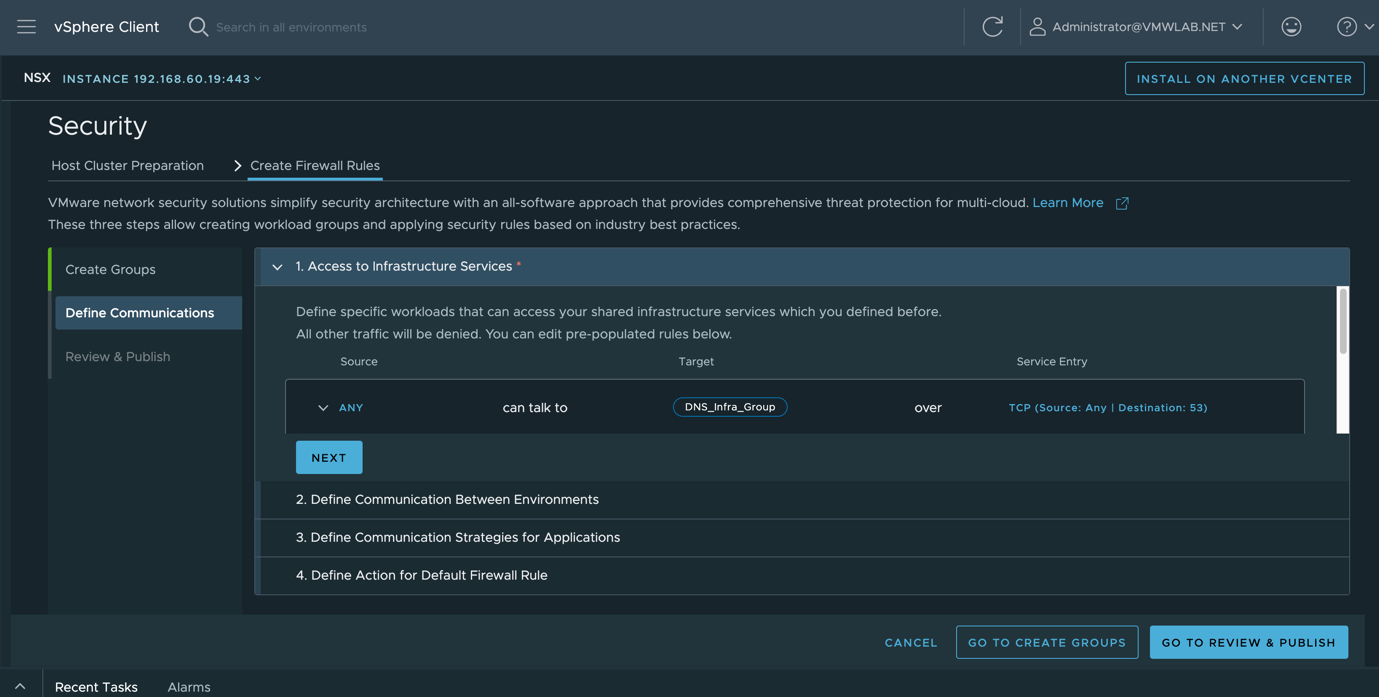

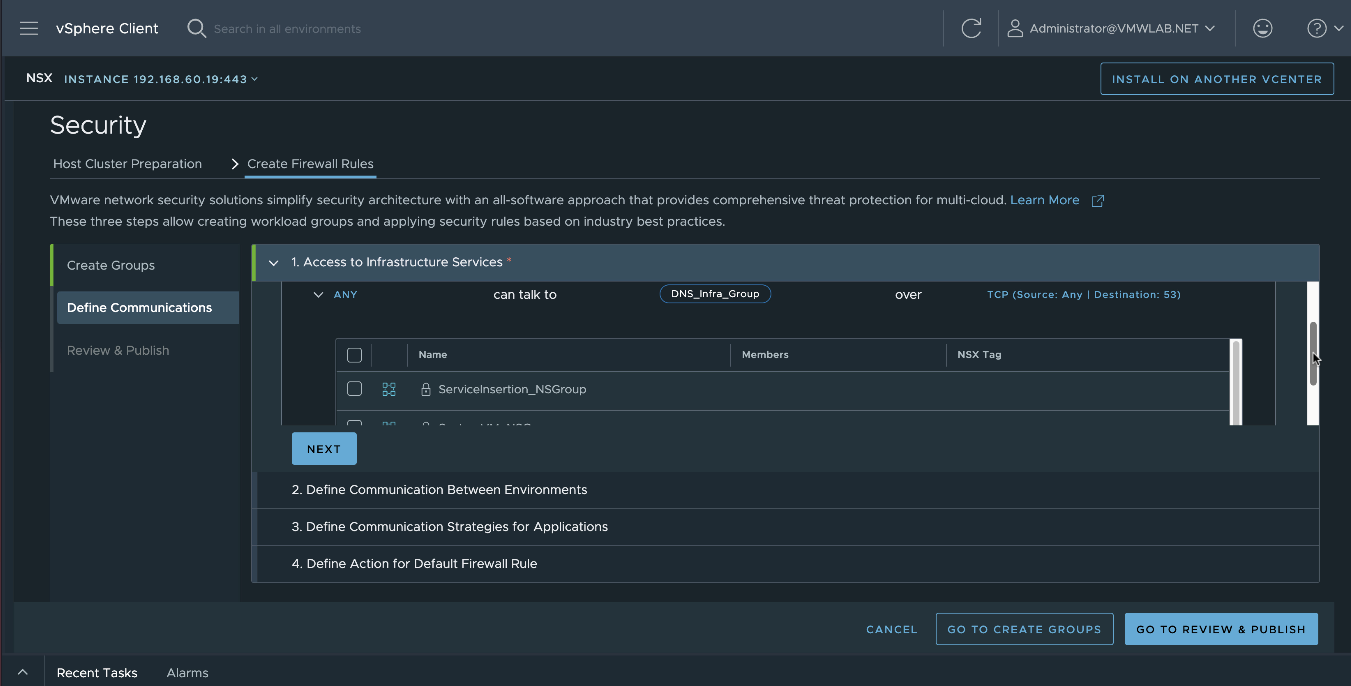

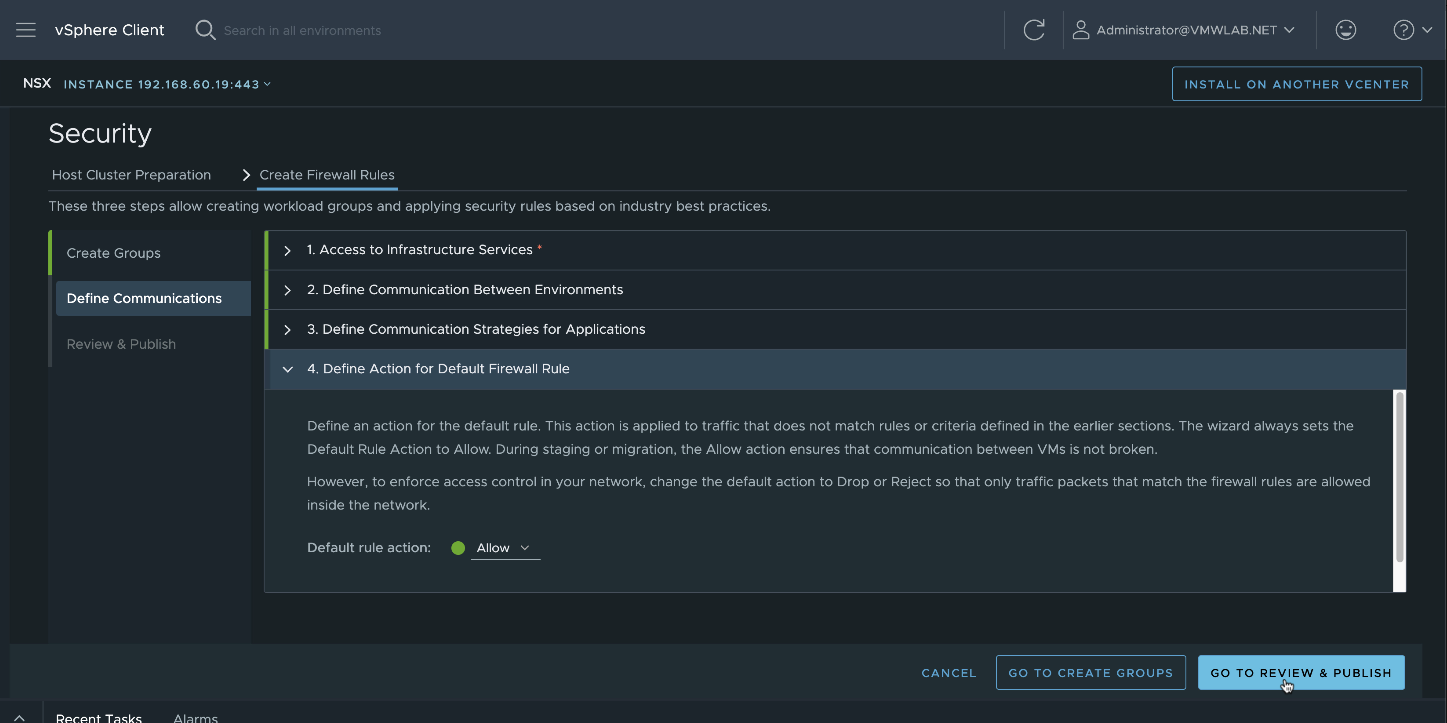

第4步:根据实际组网需求创建组之间或组内的访问关系。

阶段性自动化成果

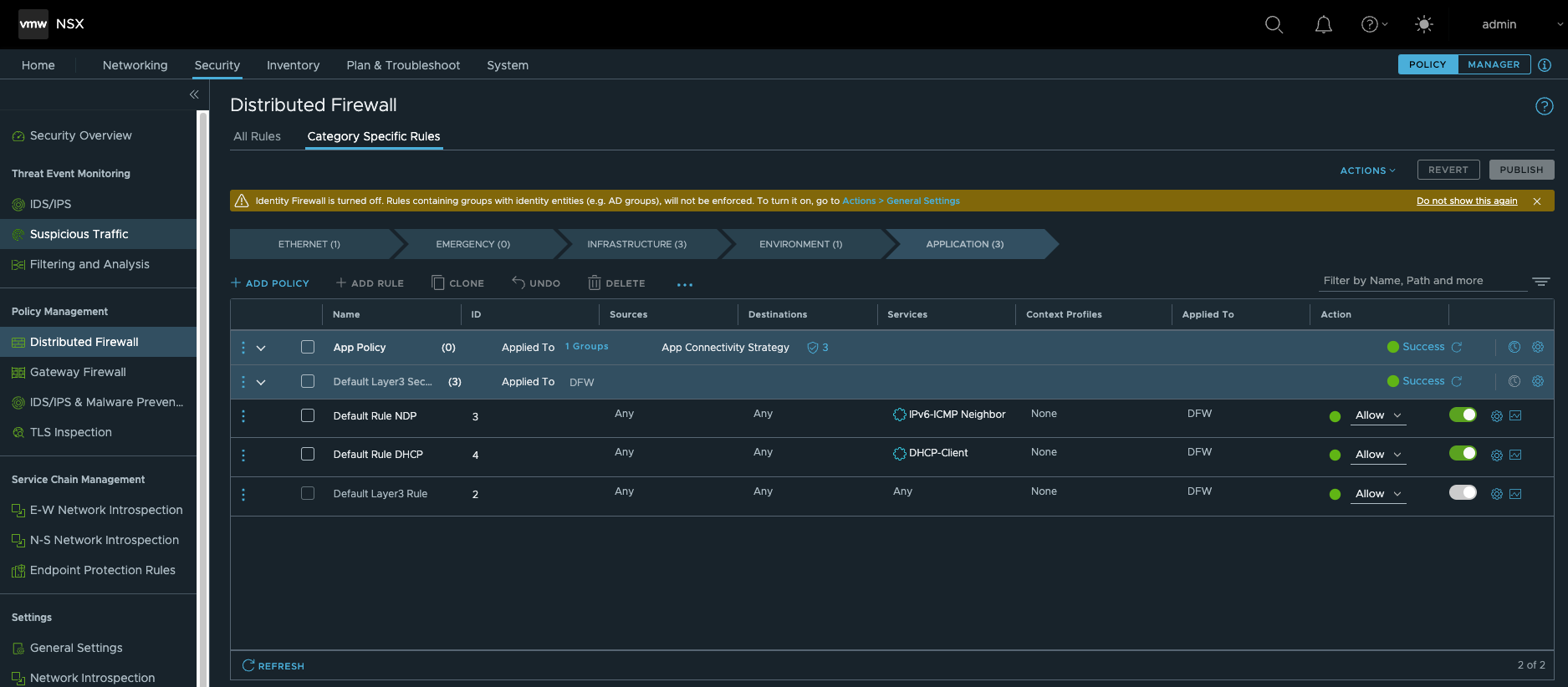

此阶段完成后,登录NSX Manager,已自动完成了如下部署:

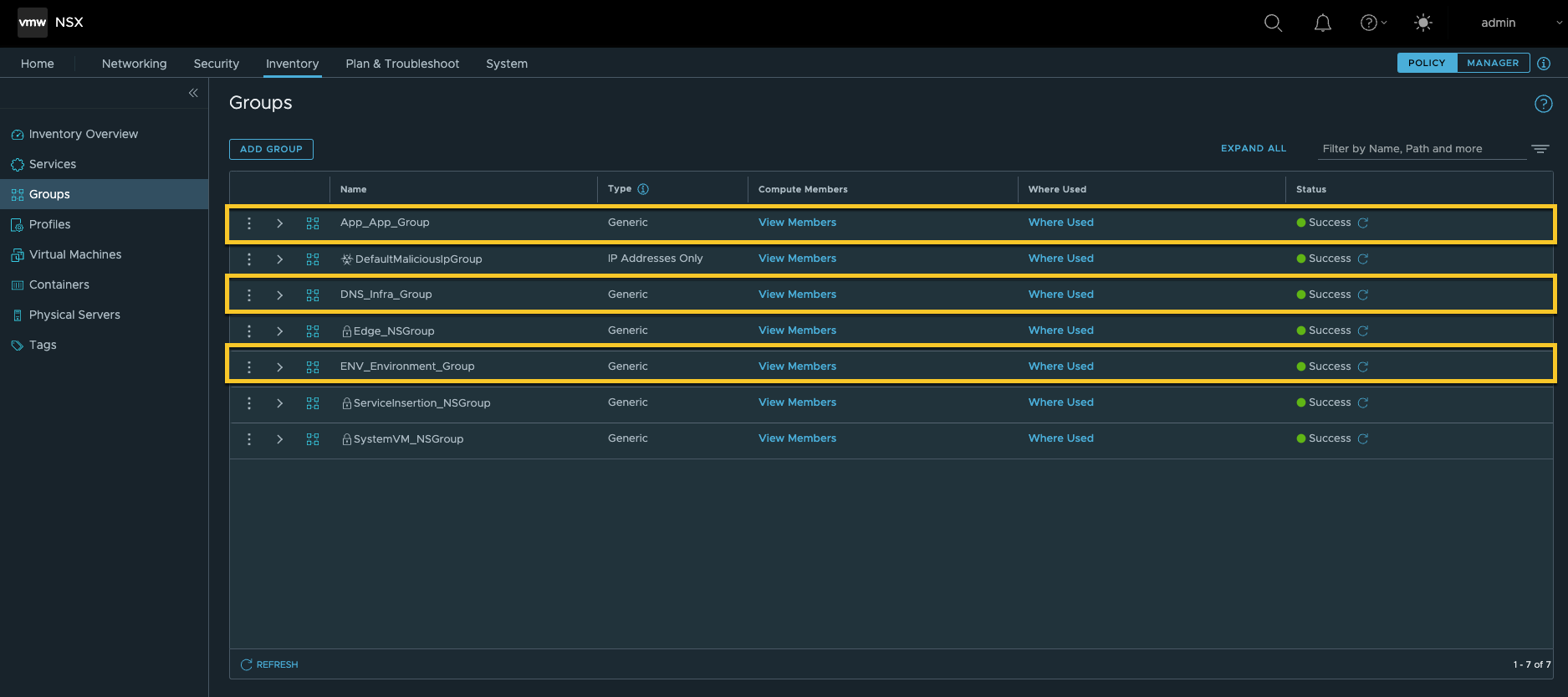

- 已自动添加了安全组

- 已自动在分布式防火墙的INFRASTRUCTURE、ENVIRONMENT,APPLICATION的策略类别下添加了分布式防火墙策略。

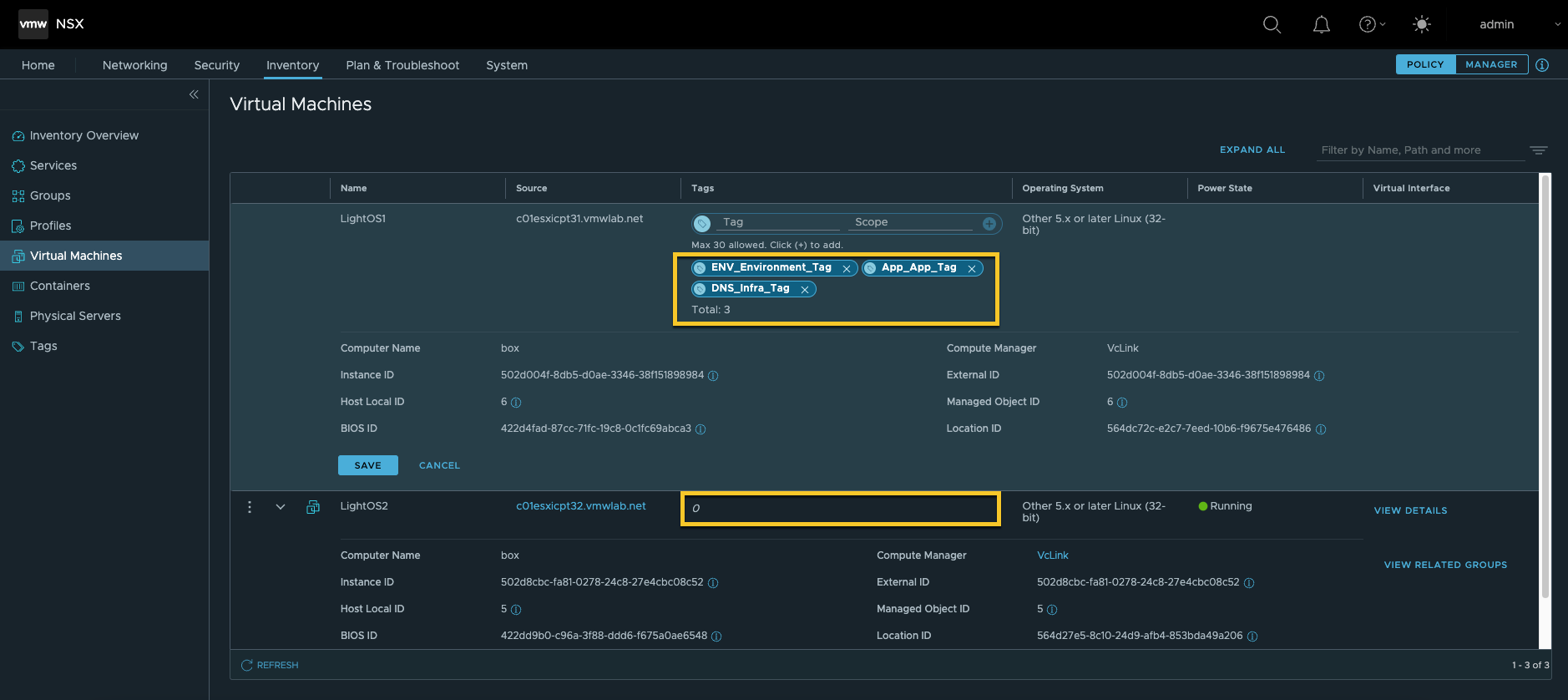

- 在Security Only部署之前创建的虚拟机会根据前面创建的安全组中成员会自动在NSX上添加tag,在其之后添加的虚拟机需要自行添加对应tag动态加入组。