由于NSX Manager上的资源有限以及传统虚拟设备模型缺乏可扩展性,因此需要一个新平台,从NSX-T 3.2.0开始发布了基于微服务的解决方案NSX Application Platform,它具有前瞻性的架构,但初期部署上线较为复杂。为了解决当前安装部署所面临的诸多挑战NAPP Automation Applicance自动化部署工具应运而生,以非常简单的方式全程通过图形化界面自动化完成NAPP的安装部署。本文档旨在介绍如何使用NAPP Automation Applicance工具来全自动化的快速完成NAPP的部署上线。

NAPP概要

NSX Application Platform(NAPP)是VMware NSX-T数据中心的安全产品,它通过微服务架构提供了一个具有诸多高级安全及分析功能的集中化管理平台。

NAPP构建在微服务架构之上,并通过Kubernetes进行部署,具有跨多节点的分布式、高度可扩展的部署模型。选择Kubernetes作为部署平台,恢复能力和高可用性可以转移到Kubernetes。随着您的NSX-T数据中心的业务增长,只需在NSX-T UI中简单的点击几下,就可以伸缩NAPP的规格,来满足你的业务需求。

通过部署NAPP应用平台,您可以在其之上使用如下的功能:

| 托管的 NSX 功能 | 描述 | |

|---|---|---|

| VMware NSX® Metrics | NSX Metrics 功能收集数据,以使其能够监控 NSX-T 和 NSX Application Platform 环境中的实体的重要统计信息。在成功部署 NSX Application Platform 后,将自动激活该功能。 | |

| VMware NSX® Intelligence™ | NSX Intelligence 功能汇总您的 NSX-T 环境中的网络流量,以提供深入的流量可见性、防火墙策略建议和可疑流量检测。为了支持横向扩展功能,现在从 NSX Intelligence 3.2 开始在 NSX Application Platform 上托管该功能。 | |

| VMware NSX® Network Detection and Response™ | NSX Network Detection and Response 功能将威胁警示数据发送到 VMware NSX® Advanced Threat Prevention 云服务,然后使用 NSX Network Detection and Response 用户界面为这些数据执行关联和可视化。 | |

| VMware NSX® 恶意软件防护 | 该功能检测恶意文件(恶意软件),禁止其进入您的 NSX-T Data Center 环境,并禁止其在数据中心横向传播。该功能使用 NSX Advanced Threat Prevention 云服务获取定期检测更新,并上载数据以进行进一步的分析。有关激活信息,请参见以下文档中的 NSX 恶意软件防护 | |

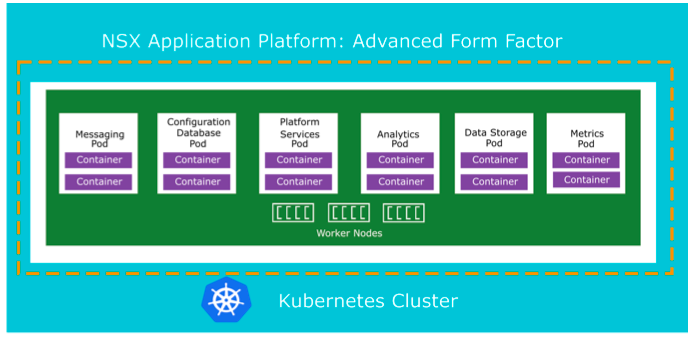

NAPP核心组件

以Advanced规格为例,NAPP核心服务如下:

• Messaging

包括一个分布式消息传递系统,负责收集来自NSX传输节点的网络流和事件,以及来自NSX Manager的系统配置。

• Configuration Database

用于存储事件和建议的数据库系统

• Platform Services

包括与证书和集群管理相关的所有服务。

• Metrics

从NSX环境中收集关键性能指标。

• Analytics

处理和关联网络流,并生成建议和事件。

• Data Storage

包括用于持久化存储相关流(correlated flows)的分布式数据库。

NAPP规格

根据所需的功能,NAPP有三种不同的部署规格:

• Standard

— 支持NSX Network Detection and Response、NSX Malware Prevention, and Metrics

— 在Kubernetes集群中需要一个controller和三个worker nodes

• Advanced

— 支持NSX Network Detection and Response, NSX Malware Prevention, NSX Intelligence, and Metrics

— 在Kubernetes集群中需要一个controller和三个worker nodes

• Evaluation

— 支持所有可用功能

— 在Kubernetes集群中需要一个controller和一个worker nodes

— 生产环境不支持此规格。它仅用于评估或概念验证。

NAPP部署拓扑

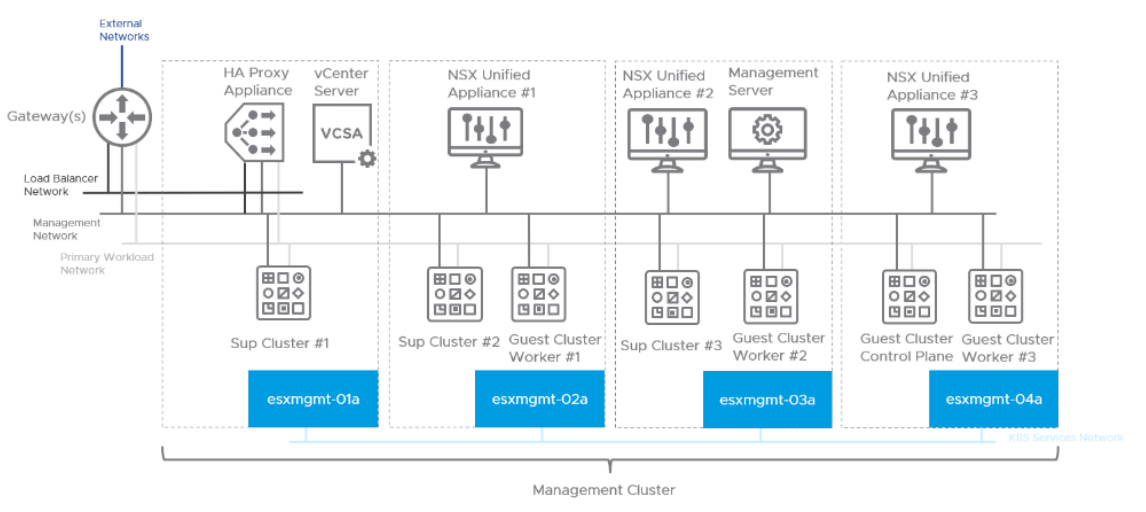

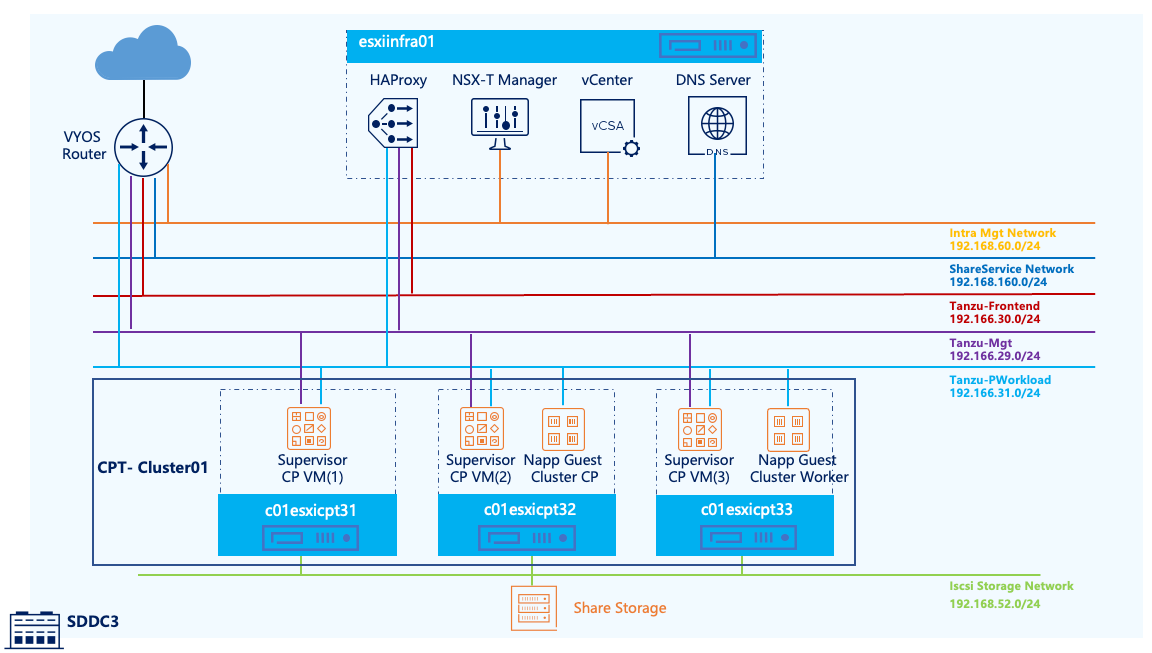

Topology 1: vSphere with Tanzu+VDS

这是 NAPP 最常见和推荐的部署选项。由于NAPP是单个微服务集群,网络相对静态,因此不需要NSX-T的灵活功能。 同样,HAProxy以最小的占用空间满足负载均衡需求。 因此,无需专门为NAPP部署NSX Advanced Load Balancer,因为AVI控制器和服务引擎需要大量额外资源。但如果NSX ALB已经可用于您环境中的其他工作负载,它也可以用于NAPP。此拓扑将为Management、Workload和Load Balancer VIPs使用独立专用网络,这是被推荐的。 虽然支持Workload和Load Balancer 共用同一个网络,但这会使管理地址空间带来一定的复杂性。

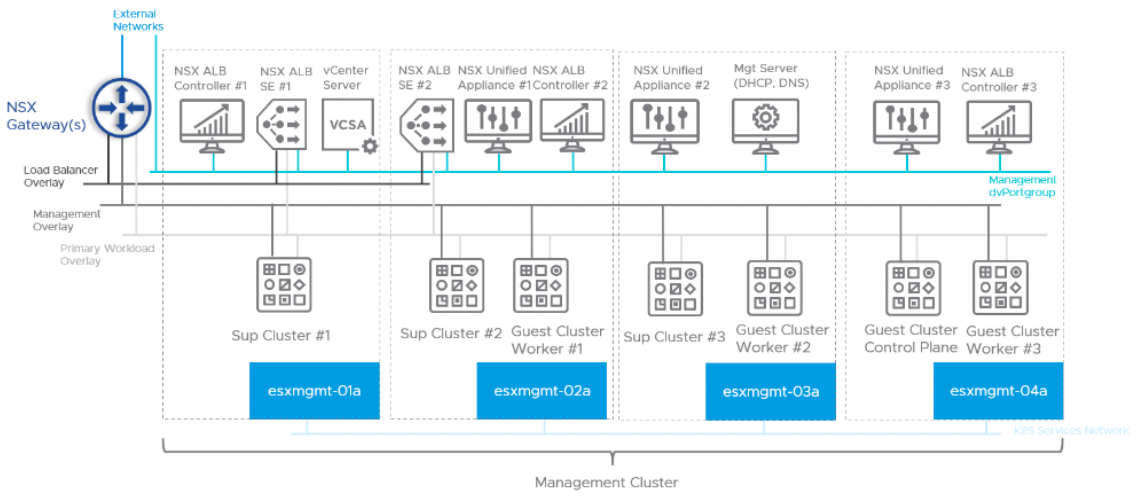

Topology2:vSphere with Tanzu+NSX-T+Avi

NSX-T逻辑网络和NSX ALB也可用于支持您的NAPP环境。由于管理集群(通常在其中部署NAPP)通常没有为NSX做好准备,因此这种拓扑具有更高的资源要求,在NAPP和它从中接收信息的数据源之间的数据平面中有额外的组件。因此,对于NAPP部署,建议使用更简单的TKGs基于VDS的网络拓扑,除非NSX-T在环境中已经可用。

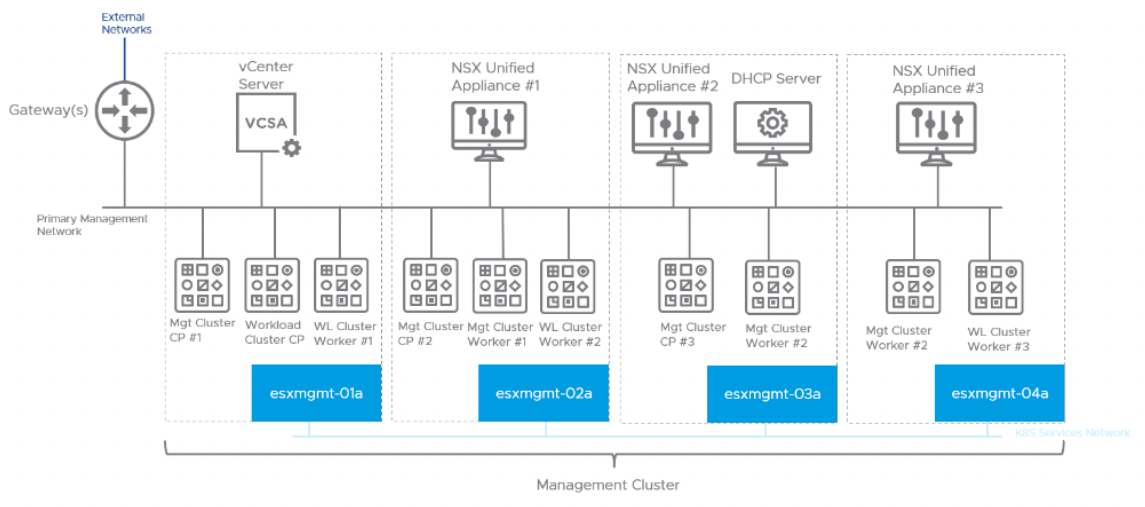

Topology 3: TCE +Upstream Kubernetes

如果您无法运行vSphere with Tanzu (TKG),那么 Tanzu 社区版 (TCE) 或上游 Kubernetes 也是受支持的选项。通过一个VMware 打包的且免费提供的Tanzu开源发行版,它提供了一个可用于运行 NSX 应用平台的微服务平台。这是最简单的拓扑,因为可以为所有连接共享一个路由管理网络。

|

Note: 目前NAPP自动化部署目前只支持第一种最常见的部署拓扑,所以本文档将聚焦于第一种拓扑架构展开介绍。 |

部署环境介绍

软件版本

NAPP Automation Version:0.1.27

VCSA Version:7.0.3.00500

NSX-T Version:Version 3.2.1.0.0.19801959

NAPP Version :3.2.1-0.0-19800104

测试拓扑

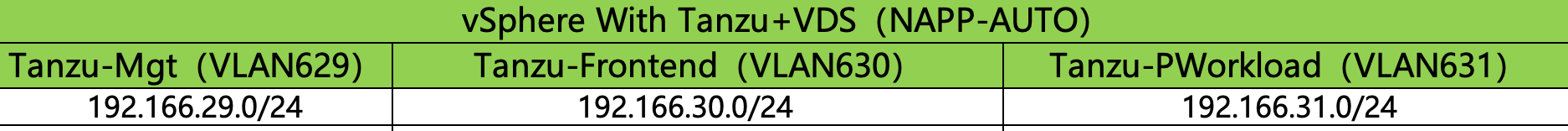

网络规划

准备工作

VDS创建

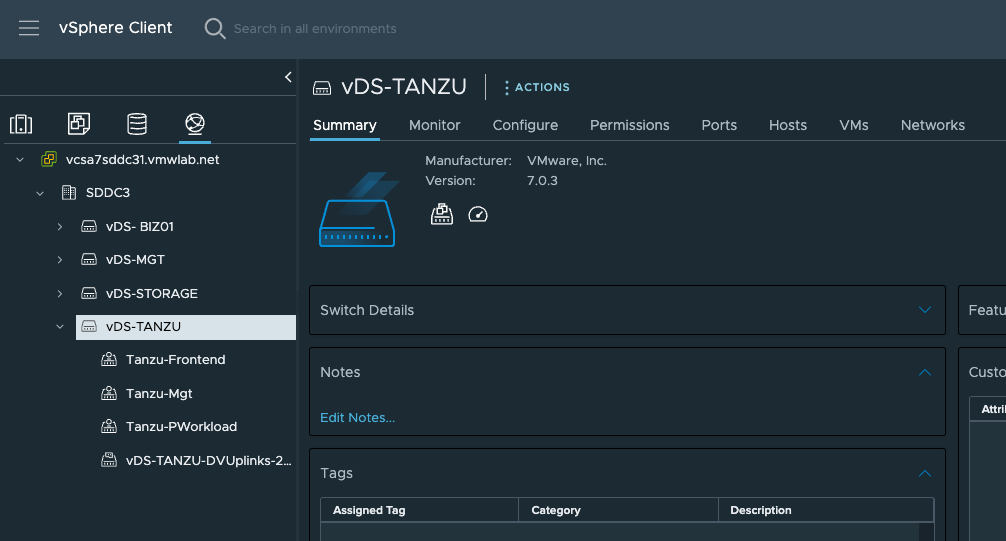

创建如下图所示的vDS,并新建三个PortGroup,与网络规划小节对应。

TAG关联及存储策略创建

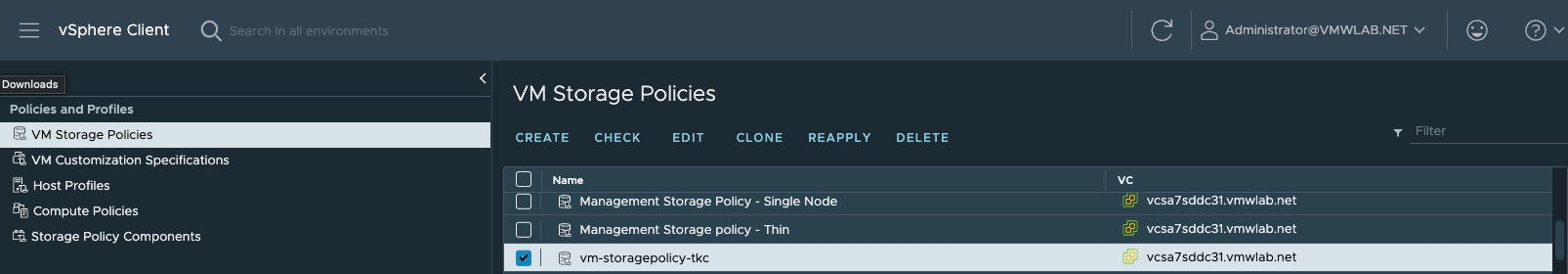

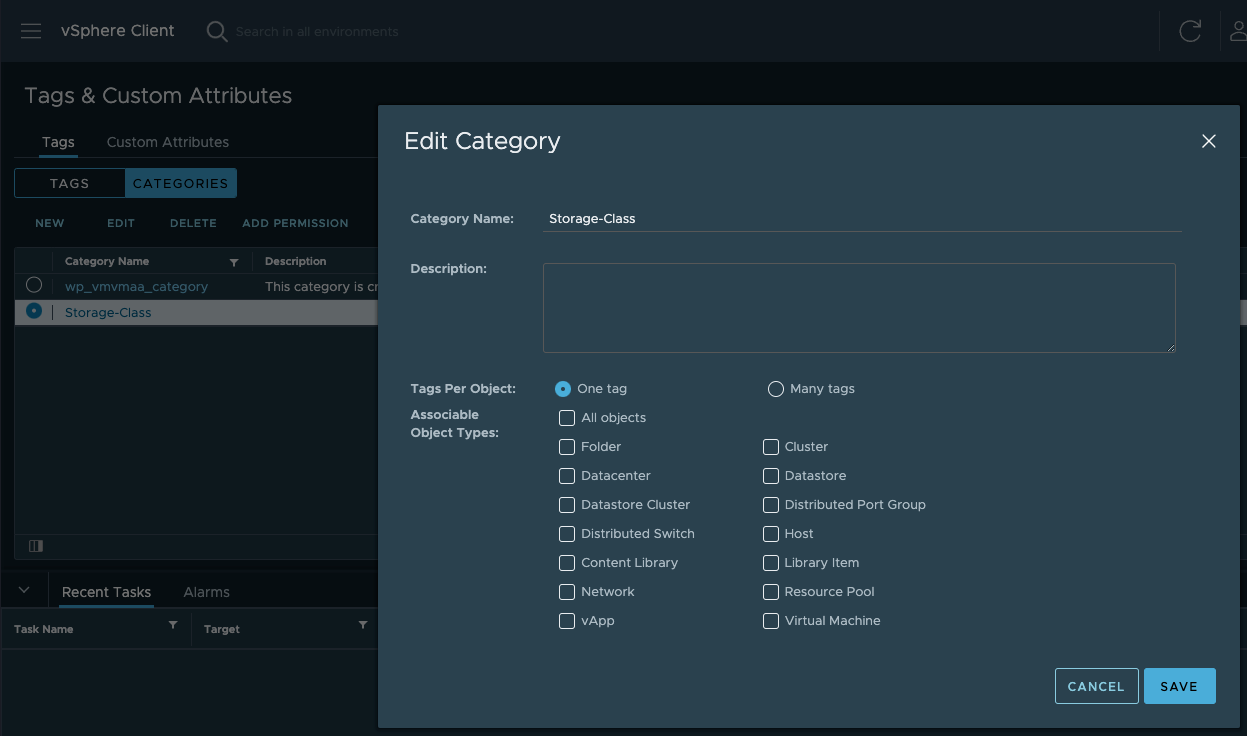

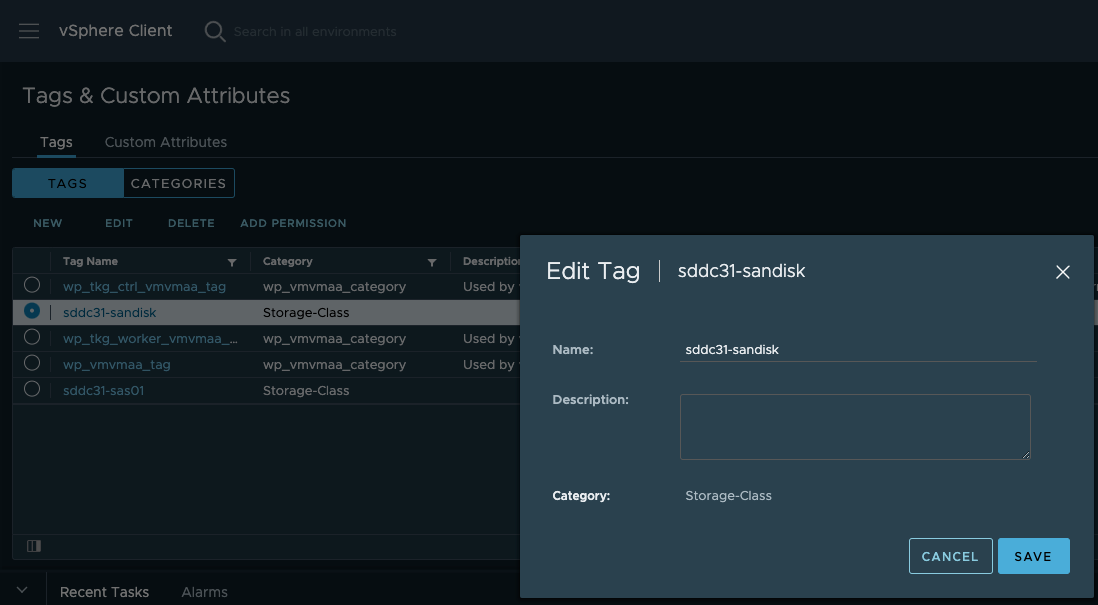

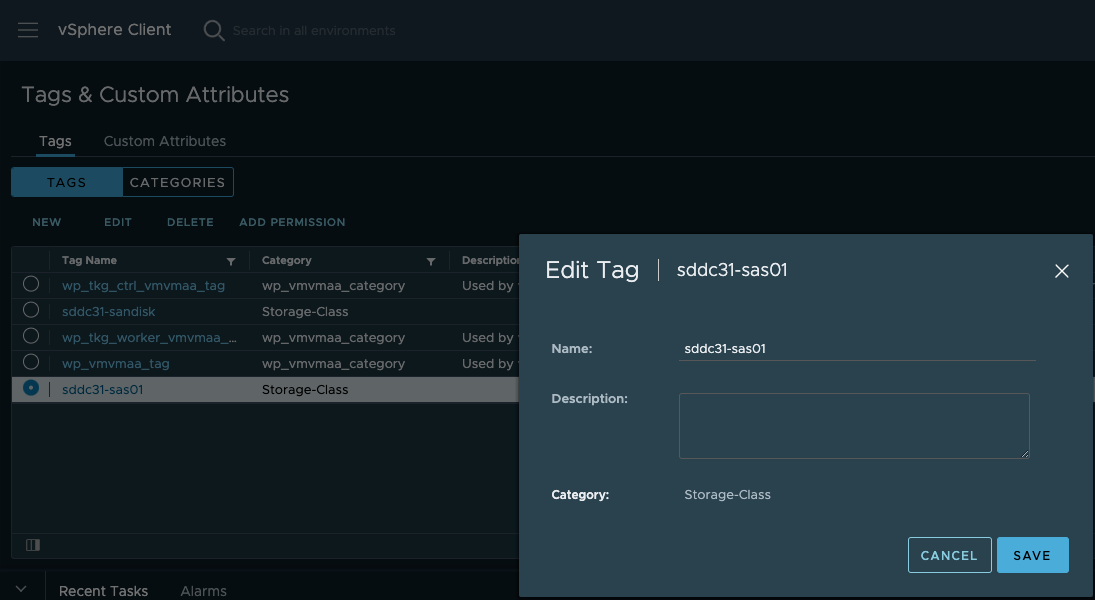

在自动化部署时需要关联存储策略选择合适的后端数据存储,所以需要预先创建相关对象,本次部署环境将Supervisor Cluster与Guest Cluster分别使用不同存储,所以配置了两个tag以及两个存储策略,请根据实际情况自行定义策略。

第1步.Tag创建

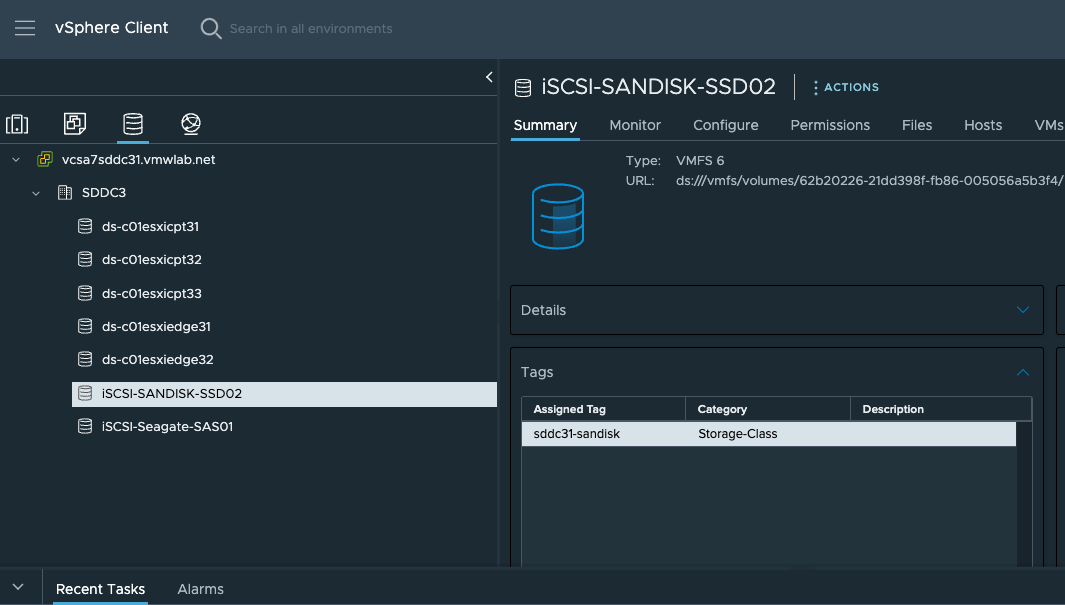

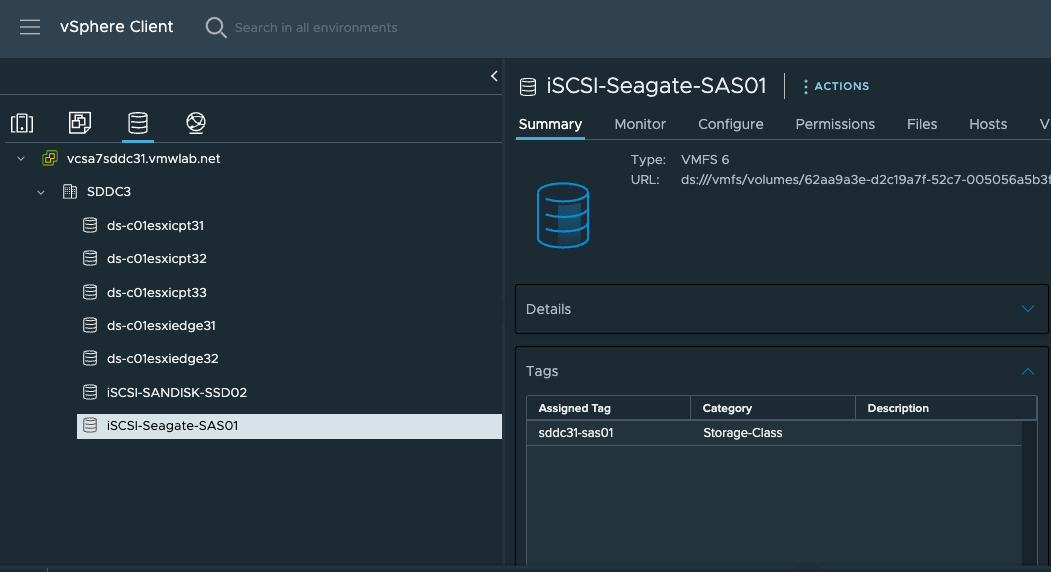

第2步.关联Tag至数据存储

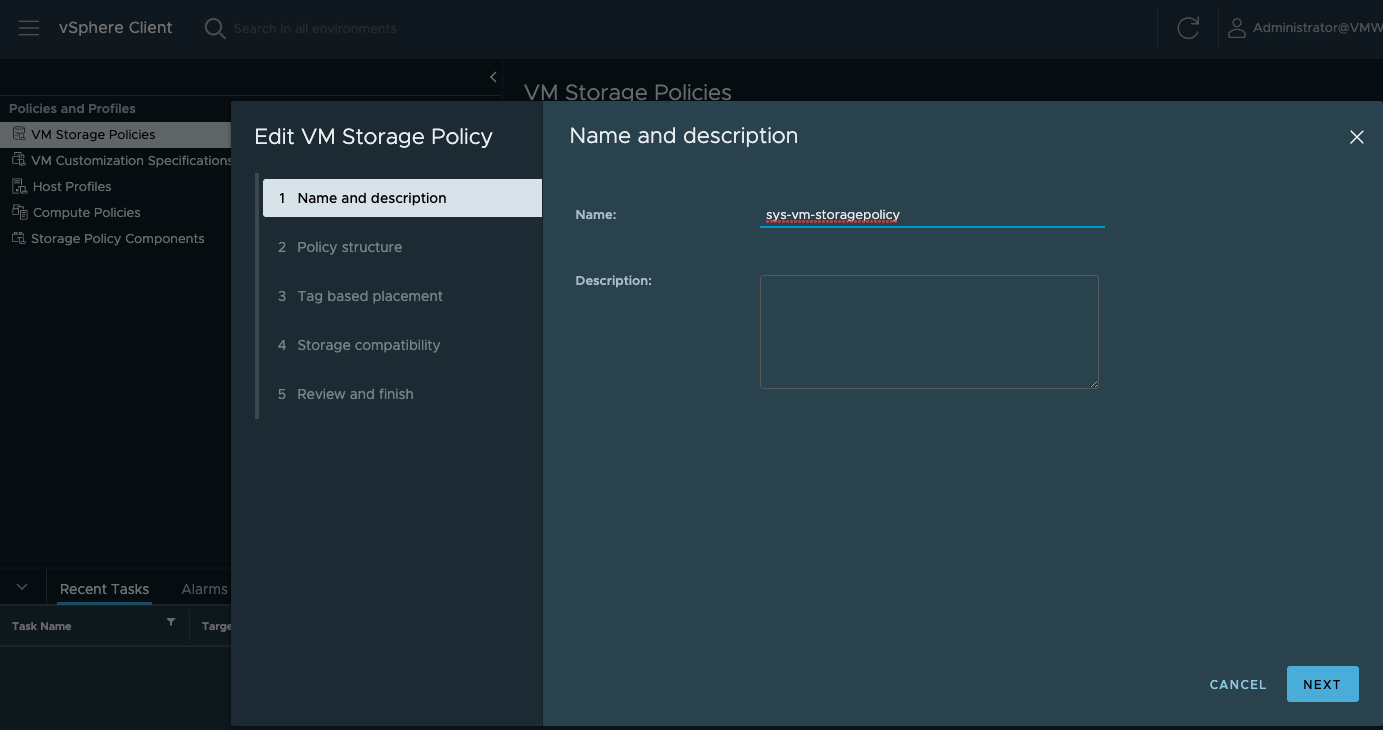

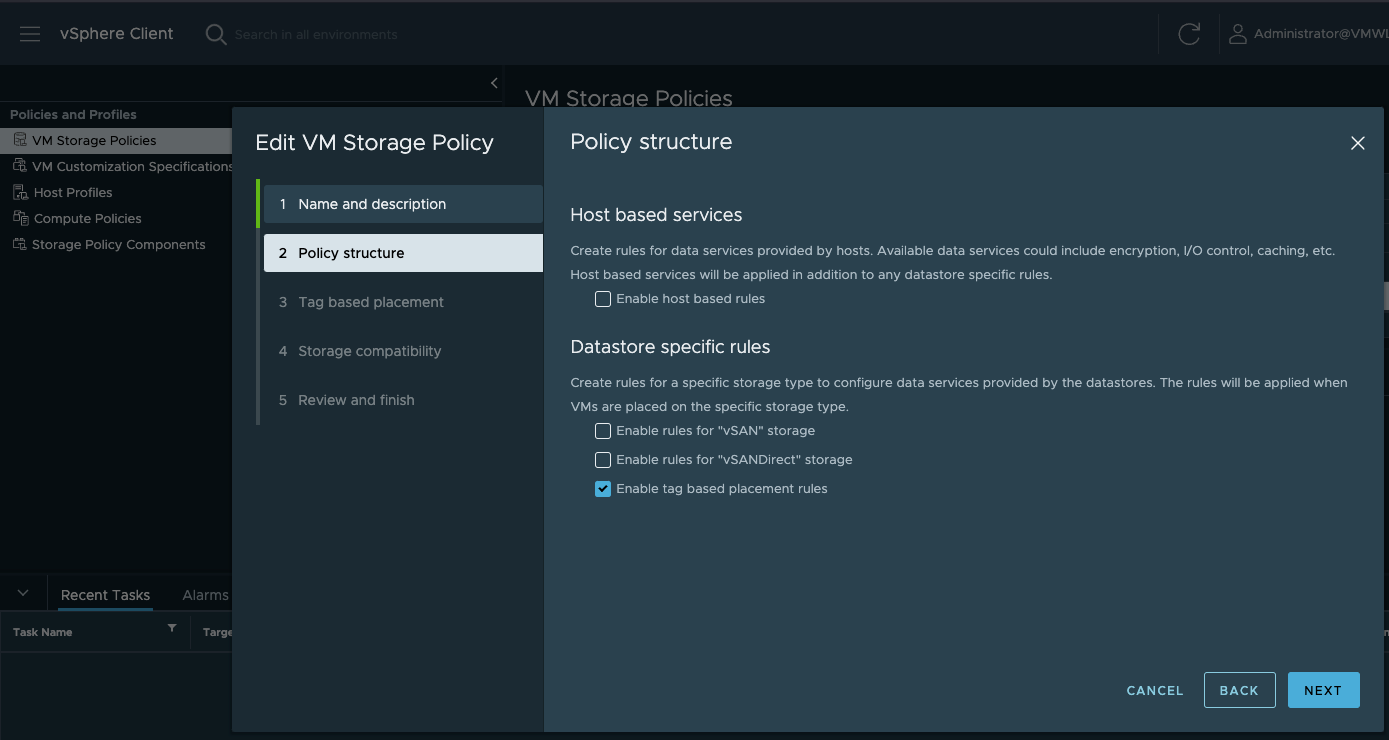

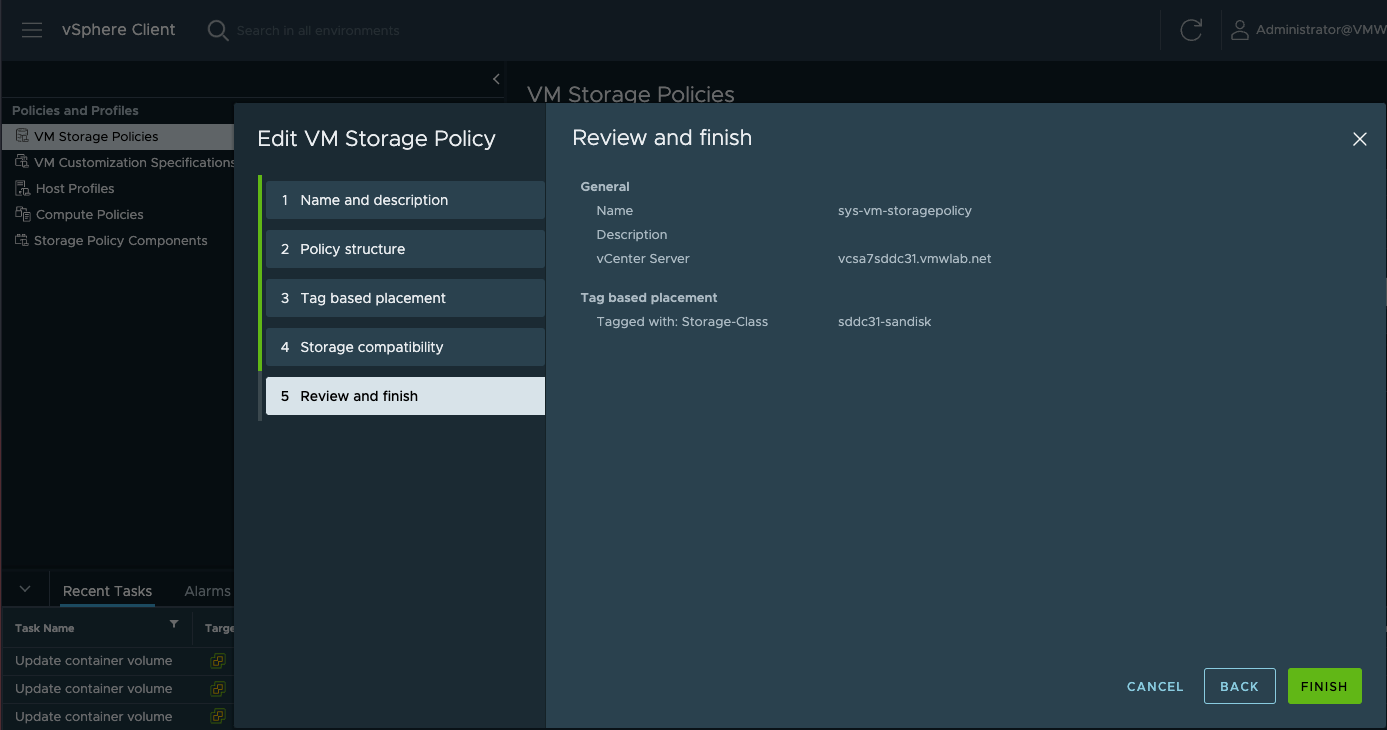

第3步.创建存储策略

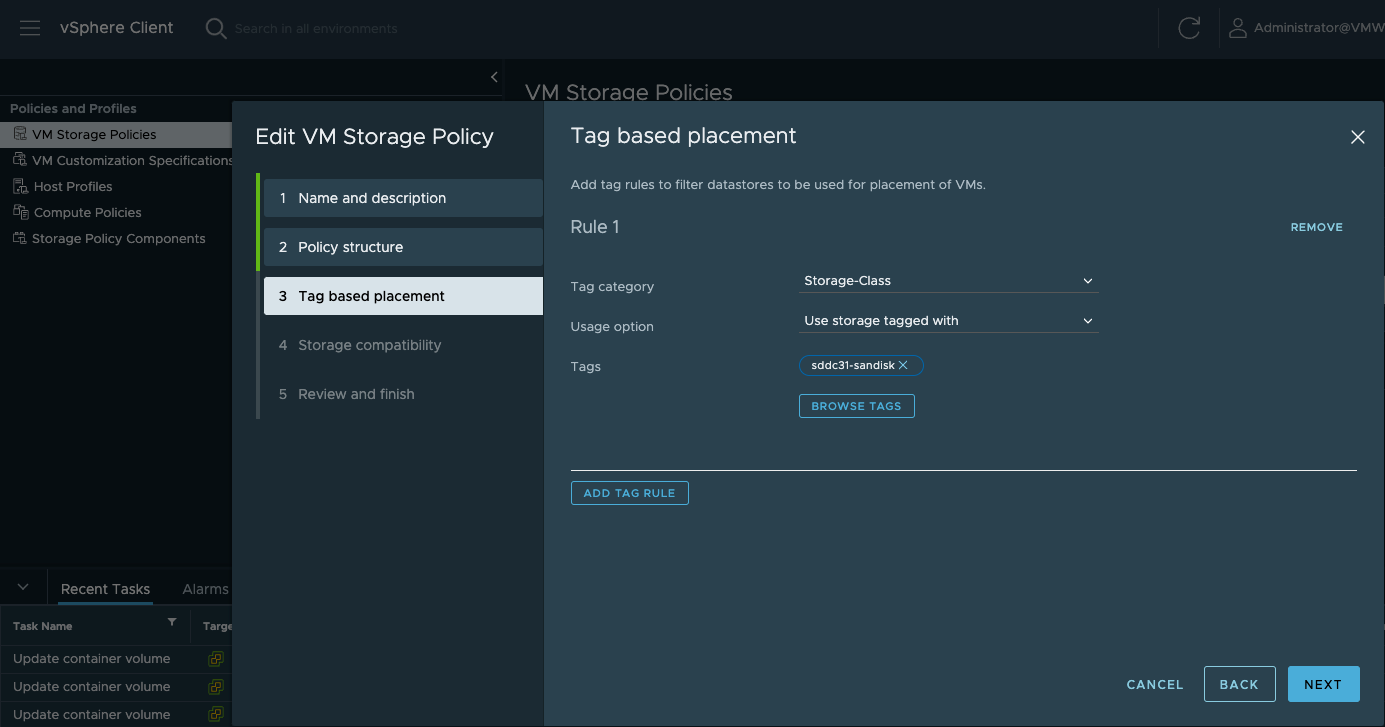

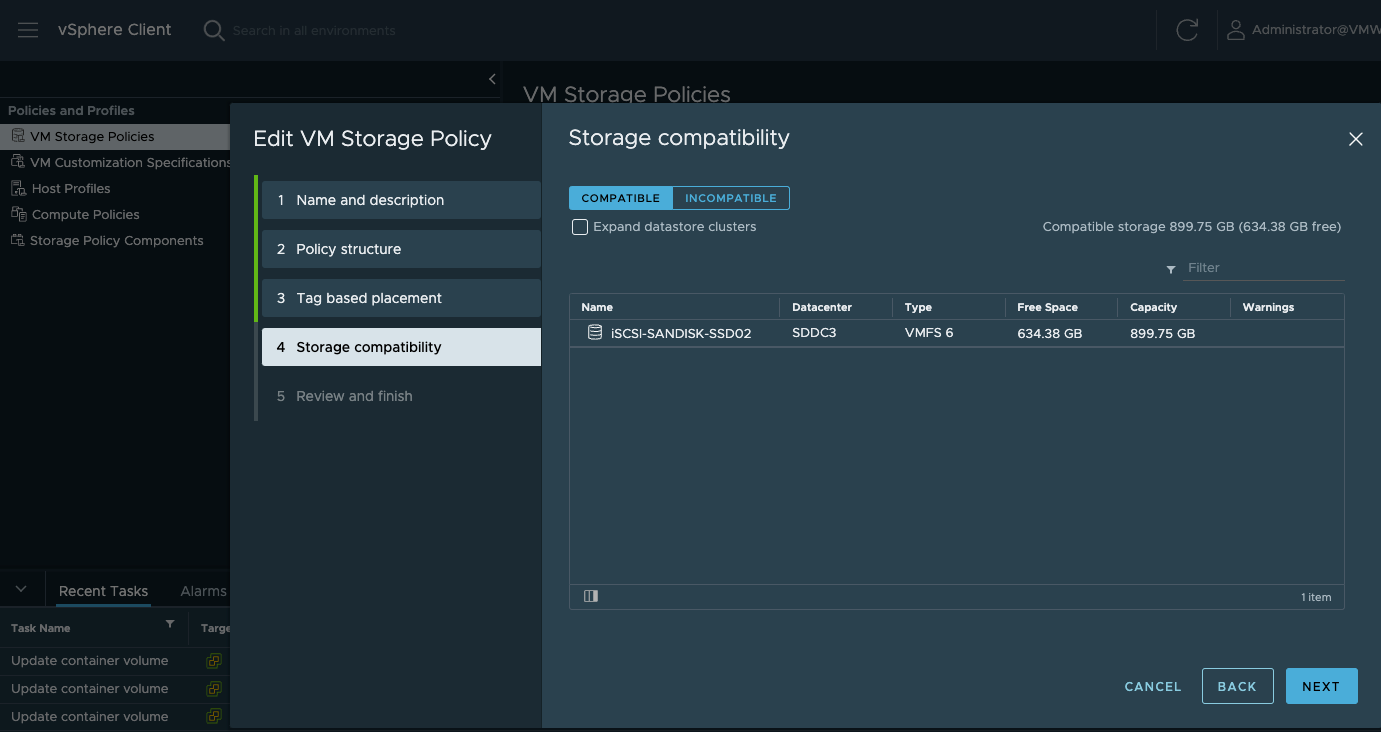

使能基于Tag的存储选择

关联对应的tag,已决定使用的存储

GuestCluster的存储策略步骤与上相同,不做赘述,下图为创建好的GuestCluster存储策略